擁有Charming Kitten、Mint Sandstorm等匿稱的伊朗駭客組織APT35,自2014年出沒以來,主要的攻擊範圍在中東及美國,針對能源、政府機關、科技服務單位下手,但在最近一起攻擊行動裡,這些駭客擴大了活動的範圍而引起研究人員的注意。

威脅情報業者ThreatBook指出,他們發現APT35最新一波攻擊,鎖定航太及半導體產業而來,攻擊範圍橫跨美國、泰國、阿拉伯聯合大公國(UAE)、以色列。駭客運用假造的徵才網站及公司網站,並要求使用者必須透過VPN存取為由,誘騙他們下載惡意程式並執行。過程中對方濫用合法雲端服務,例如:OneDrive、Google Cloud、GitHub,從而隱匿行蹤。

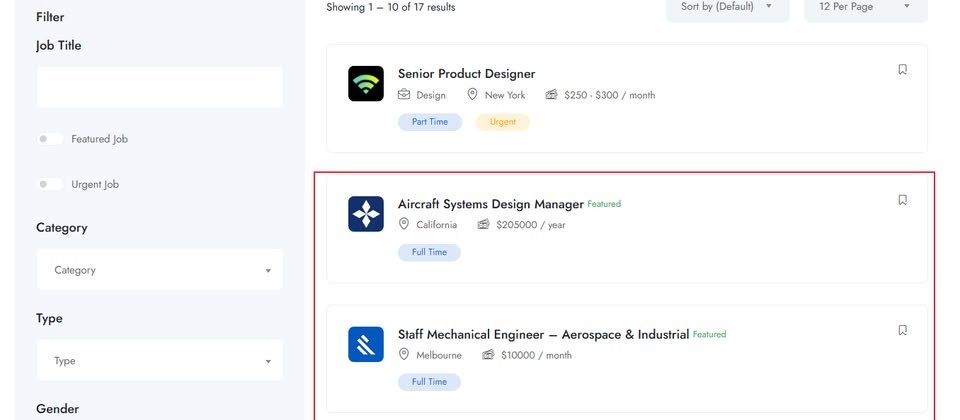

針對這起資安事故的發現,研究人員表示是發現專門針對航太產業的冒牌徵才網站,該網站提供授權存取的應用程式,當中摻入了黑白兩種惡意軟體元件,主要的攻擊目標,他們推測是泰國專精無人機設計的專家。經過一系列的分析,研究人員確認攻擊者的身分就是APT35。

特別的是,這個徵才網站為了引誘目標人士上當,,駭客不僅標記航太相關職缺的薪水遠高於其他工作,還甚至製作授權存取應用程式的使用教學影片,企圖降低受害者的戒心。

若是求職者依照指示下載駭客提供的檔案,其中包含合法的OneDrive元件SignedConnection.exe,以及第一階段、第二階段的惡意程式secur32.dll、Qt5Core.dll。

其中的第一階段惡意工具是以C#打造而成,主要的功能包含提供SignedConnection.exe的圖形介面,並將前述提及的黑白惡意軟體元件複製到電腦,並竄改登錄檔,讓這些惡意軟體隨著電腦開機載入。

至於另一個惡意程式Qt5Core.dll,則是由secur32.dll改名後,再透過FileCoAuth.exe載入,並透過GitHub、Google Drive,取得C2伺服器位址並建立通訊。

研究人員後來看到另一個冒牌的半導體公司網站,駭客對於目標人士佯稱有存取限制,必須安裝VPN應用程式,然而一旦照做,電腦就會被植入前述的惡意酬載。

2024-12-04

2024-12-04