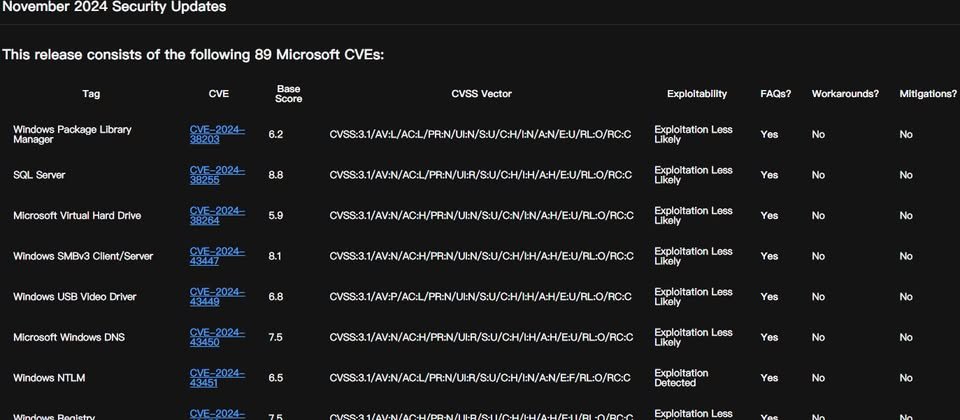

11月12日微軟發布本月份例行更新(Patch Tuesday),總共修補89個漏洞,其中有26個權限提升漏洞、2個安全功能繞過漏洞、52個遠端程式碼執行(RCE)漏洞、1個資訊洩露漏洞、4個阻斷服務(DoS)漏洞,以及3個能被用於欺騙的漏洞。值得留意的是,本次有4個是零時差漏洞,其中2個已出現實際利用的狀況。

這些漏洞分別是:NTLM雜湊值洩露欺騙漏洞CVE-2024-43451、AD憑證服務(ADCS)權限提升漏洞CVE-2024-49019、Windows工作排程器權限提升漏洞CVE-2024-49039、Exchange伺服器欺騙漏洞CVE-2024-49040。其中,CVE-2024-43451、CVE-2024-49039已出現實際攻擊行動;再者,除CVE-2024-49039,其餘3個漏洞資訊皆已遭到公開。

上述零時差漏洞裡,同時被用於攻擊且細節已經公佈的是CVE-2024-43451,特別的是,微軟不僅指出所有視窗作業系統都受到影響,他們也提及這次將透過IE累積安全更新,針對Windows Server 2008及2012(含R2)修補這項漏洞。為何會提及早已停用的IE?原因是底層的MSHTML及指令碼平臺仍受到支援,他們將針對這兩種平臺進行修補。

針對這項弱點的型態,他們表示是檔案名稱或路徑的外部控制,CVSS風險評為6.5分,並指出根據評估,這項漏洞將有可能導致機密性完全喪失(C:H),但攻擊者利用的過程需要使用者互動(UI:R)。對於上述的評估內容,微軟進一步做出說明,表示一旦攻擊者成功利用漏洞,就有機會洩露NTLMv2雜湊值,並以受害者的名義進行身分驗證;而對於使用者互動的部分,他們則是提到使用者只要與攻擊者提供的惡意檔案進行極少的互動,像是執行點選或是進行檢查,無須開啟或是執行檔案就能觸發漏洞。

不過,對於此弱點的其他細節,微軟並未進一步說明。對此,資安業者Rapid7指出,微軟的CVSS風險評估主要是針對機密性層麵的影響,但若是考慮到攻擊者得逞後能以受害者的身分進行身分驗證所帶來的危險,CVSS風險有可能大幅拉高至8.8分。這項漏洞突顯IE仍存在於所有版本的Windows電腦,無論IT人員是否停用這款瀏覽器,只要尚未套用相關修補程式,就會麵臨被駭客盯上的危險。

另一個也被用於攻擊的漏洞,則是CVE-2024-49039,微軟指出涉及身分驗證不當,CVSS風險評為8.8,攻擊者若要利用,首先要通過身分驗證並執行特製應用程式,而能將權限提升至中等完整性層級,並以受限的特權帳號執行RPC功能。一旦攻擊者能掌握AppContainer的低權限,就有機會藉此提升權限,以較高的完整性層級執行程式碼,或是存取資源。

雖然微軟並未說明其他細節,但漏洞懸賞專案Zero Day Initiative(ZDI)指出,這並非單純的權限提升漏洞,而是一種容器逃逸漏洞,而這種類型的弱點被用於實際攻擊的情況,並不常見。值得留意的是,他們得知有多名研究人員通報這項漏洞,代表已在多個地區出現相關的漏洞利用攻擊,因此這項弱點相當值得留意。

至於已被公開的漏洞CVE-2024-49019、CVE-2024-49040,前者由資安業者TrustedSec上個月揭露,並將其命名為EKUwu;後者則為研究人員Vsevolod Kokorin(Slonser)發現,並於今年5月公佈細節。

值得一提的是,Rapid7與ZDI不約而同提及,重大層級漏洞CVE-2024-43498、CVE-2024-43639,也需要特別留意。前者存在於.NET 9.0,為遠端程式碼執行漏洞,CVSS風險為9.8;另一個也是RCE漏洞,存在於Kerberos身分驗證機制,危險程度也同樣達到9.8分。Rapid7指出,利用CVE-2024-43498既不需要特殊權限也無須使用者互動;ZDI則認為很快就有攻擊者將這些漏洞用於實際攻擊行動。

2024-11-13

2024-11-13