本文 Hash (SHA1): 9 d 28 ef 4 e 6 e 45 c 21121 d 4 e 6 fc 0 ef 7 c 011 f 4826 3d 8

編號: 鏈源科技 PandaLY Security Knowledge No.025

區塊鏈技術作為數字經濟的核心驅動力,正推動全球金融和資料安全領域的革命。然而,去中心化和匿名性的特性也吸引了網路犯罪分子的目光,催生了一系列針對加密資產的攻擊事件。駭客永不眠,那些彙集資金的地方永遠是駭客的目標,根據各種區塊鏈分析和安全公司提供的資料,從 2020 年到 2024 年,Web3相關的駭客攻擊造成的損失已超過 30 億美元。我們鏈源安全團隊將深入剖析幾大著名的區塊鏈駭客團伙及其知名案例,揭示他們的作案手段,並提供個人防範駭客攻擊的實用策略。

知名駭客團伙手法以及盜竊案例

朝鮮駭客 Lazarus Group

背景:

根據維基百科的資料,Lazarus Group 成立於 2007 年,隸屬於北韓人民軍總參謀部偵察總局旗下的 110 號研究中心,專門從事網路戰。該組織分為兩個部門:第一個部門被稱為 BlueNorOff(又稱 APT 38),約有 1700 名成員,主要透過偽造 SWIFT 訂單進行非法轉賬,專注於利用網路漏洞獲取經濟利益或控制系統實施金融網路犯罪,目標主要是金融機構和加密貨幣交易所。第二個部門是 AndAriel,約有 1600 名成員,主要針對韓國進行攻擊。

作案手法:

Lazarus 早期主要透過殭屍網絡進行 DDoS 攻擊,而如今它們的攻擊手段已轉向魚叉攻擊、水坑攻擊、供應鏈攻擊等,並針對不同目標實施定向的社會工程學攻擊。Lazarus 採用郵件中的魚叉攻擊和網站水坑攻擊來實現入侵,並可能利用系統破壞或勒索應用干擾事件的分析,此外,還會利用 SMB 協議漏洞或相關蠕蟲工具進行橫向移動和載荷投放,甚至針對銀行 SWIFT 系統實施攻擊以實現資金盜取。其技術特徵包括使用多種加密演算法(如 RC 4、AES、Spritz)以及自定義字元變換演算法,偽裝 TLS 協議透過 SNI record 中的白域名來繞過 IDS,還使用 IRC 和 HTTP 協議。

此外,Lazarus 透過破壞 MBR、分割槽表或向扇區寫入垃圾資料來損壞系統,並使用自刪除指令碼來隱藏攻擊痕跡。其攻擊手段包括將木馬程式作為電子郵件附件進行魚叉攻擊,透過惡意文件和宏實現入侵;在水坑攻擊中,Lazarus 分析目標的上網活動,攻擊其常訪問的網站並植入惡意代碼,大規模盜取資金;在社工攻擊中,透過偽裝招聘加密貨幣工作人員或網路安全人員來獲取憑證,從而實施攻擊。Lazarus 的武器庫包含大量定製工具,表明其背後有規模較大的開發團隊,其攻擊能力和工具包括 DDoS botnets、keyloggers、RATs、wiper malware,使用的惡意代碼如 Destover、Duuzer 和 Hangman 等。

案列:

2017 年 Bangladesh Bank 劫案

Lazarus 駭客組透過攻擊 SWIFT 系統,盜取了 8100 萬美元的資金。雖然這個事件主要涉及傳統銀行系統,但其影響也波及到區塊鏈領域,因為駭客透過這種方式獲得的資金常用於購買加密貨幣進行洗錢。

2020 年 KuCoin 駭客事件

2020 年 9 月,KuCoin 交易所遭遇大規模駭客攻擊,損失金額高達 2 億美元。儘管直接責任未完全確認,但分析師認為與 Lazarus 相關。駭客利用合約漏洞和系統弱點,竊取了大量加密貨幣,並試圖透過多個渠道轉移和洗錢。

2021 年 Ronin 網路攻擊

Ronin 是 Axie Infinity 遊戲的區塊鏈網路,在 2021 年 3 月遭到攻擊,損失超過 6 億美元。駭客透過攻擊開發者的節點和系統漏洞實施了攻擊。雖然直接責任尚未確認,但很多分析師將其與 Lazarus 或其他國家支援的駭客組織聯絡起來。

2022 年 Harmony 網路攻擊

Harmony 區塊鏈的跨鏈橋在 2022 年 6 月遭到攻擊,損失約 1 億美元。此次攻擊顯示了區塊鏈跨鏈橋的安全漏洞,儘管攻擊者身份未明確,但一些專家將其與朝鮮駭客組織的策略相聯絡,認為他們可能透過類似手法實施了這次攻擊。

Drainer 犯罪團伙

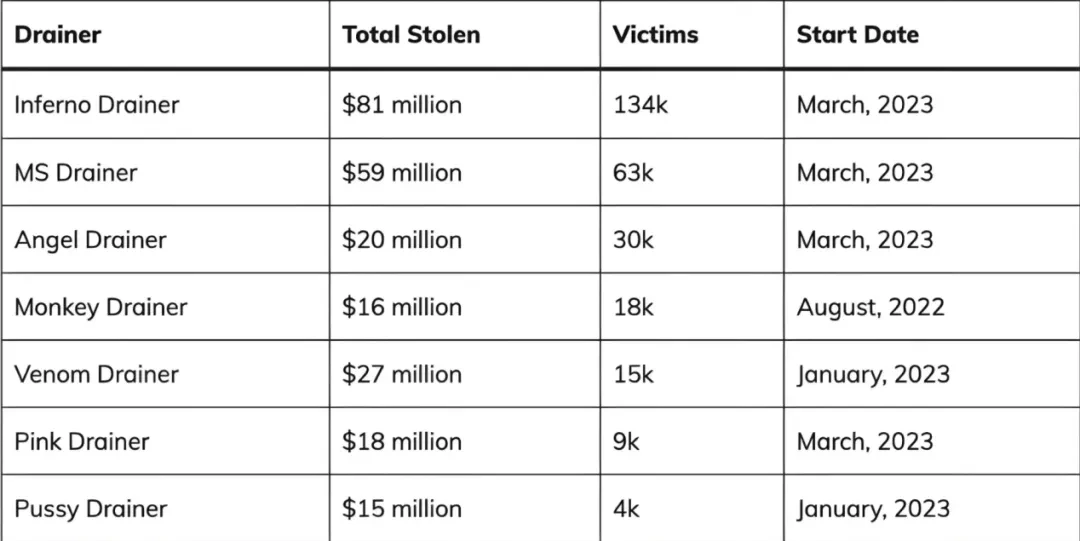

區塊鏈中的“drainer”通常指一種惡意智慧合約或指令碼,其目的是透過欺詐手段從使用者的加密錢包或賬戶中竊取資金。這類攻擊通常發生在使用者與假冒或被入侵的去中心化應用(dApp)或網站互動時,使用者可能會在不知情的情況下授權該惡意合約對其資金的控制權限,比較知名的 drainer 犯罪團伙有以下:

背景:

"Inferno Drainer" ,是最受歡迎的加密錢包詐騙工具之一,它是一個“釣魚即服務”(Phishing-as-a-Service,PaaS)的平臺,專門為詐騙者提供即用型的網路釣魚工具,透過這些平臺,攻擊者可以輕鬆地建立偽裝成合法去中心化應用(dApp)的釣魚網站,從而竊取使用者的加密資產。據 Web3 安全公司 Blockaid 資料,截至 2024 年 7 月,使用 Inferno Drainer 的 DApp 數量已增加至 40, 000 個。使用該工具的新惡意 DApp 數量已經增加增加了三倍,使用量上升 300%

作案手法:

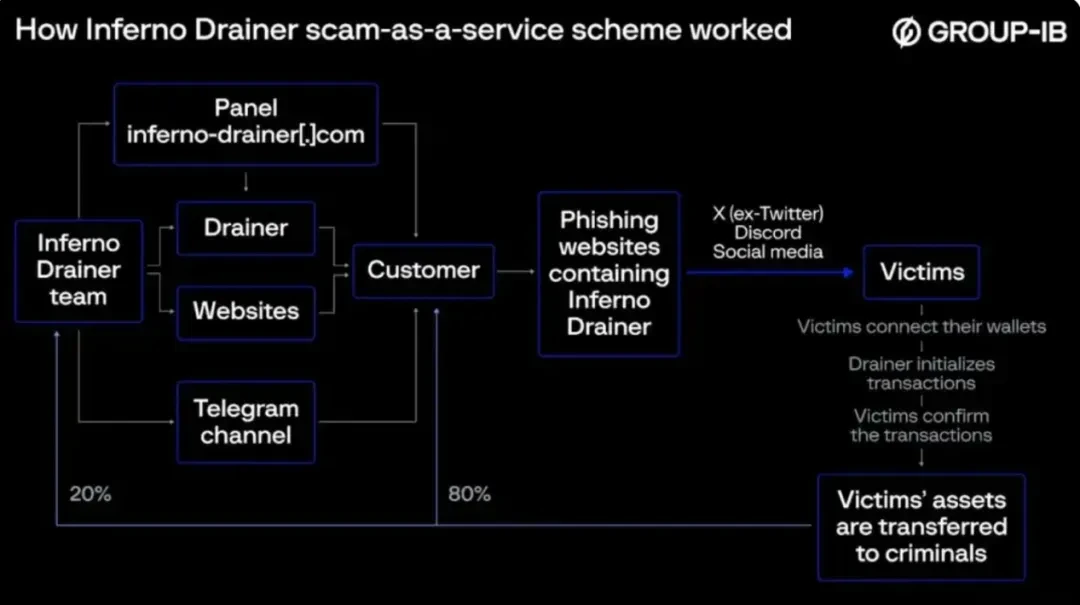

該團伙透過電報頻道推廣其服務,以“詐騙即服務”的模式運營,由開發者提供釣魚網站給詐騙分子,幫助他們實施詐騙活動。當受害者掃描釣魚網站上的二維碼並連線他們的錢包時,Inferno Drainer 會自動檢查並定位錢包中最有價值且易於轉移的資產,併發起惡意交易。一旦受害者確認交易,資產就會被轉移到犯罪分子的賬戶中。被盜資產中, 20% 會分給 Inferno Drainer 的開發者,其餘 80% 則歸詐騙分子所有。

他們主要瞄準那些與加密貨幣相關的使用者和平臺,如去中心化金融(DeFi)應用、NFT 市場、加密錢包等。利用社會工程學手段,如假冒官方公告或空投活動,透過偽裝成合法的應用或服務,誘導使用者授權訪問他們的錢包,從而盜取資金。這種工具的出現大大降低了實施網路詐騙的門檻,導致相關詐騙活動增多。

案列:

OpenSea 釣魚攻擊

駭客利用 Inferno Drainer 平臺針對 OpenSea 使用者實施釣魚攻擊。OpenSea 是一個流行的 NFT 市場,許多使用者的加密錢包與其賬戶相關聯。攻擊者建立了一個偽裝成 OpenSea 網站的釣魚頁面,並透過電子郵件和社交媒體廣告吸引使用者訪問。使用者在該頁面上連線錢包並進行交易授權時,Inferno Drainer 會自動發起惡意交易,將使用者錢包中的 NFT 和加密貨幣轉移到駭客控制的地址。此攻擊導致數十位使用者損失了他們的珍貴 NFT 及大量以太坊,總損失金額達數百萬美元。

Uniswap 釣魚攻擊

Uniswap 是去中心化金融(DeFi)領域最受歡迎的去中心化交易所之一。Inferno Drainer 被用於偽裝成 Uniswap 的釣魚攻擊。攻擊者建立了一個偽造的 Uniswap 網站,並透過谷歌廣告、社交媒體連結等手段引導使用者訪問。受害者在該網站上授權惡意合約後,Inferno Drainer 會迅速掃描他們的賬戶,併發起一筆轉移代幣的交易,盜取使用者的資產。多名使用者在此攻擊中損失了大量代幣和穩定幣,總價值達數十萬至數百萬美元不等。

駭客團伙常用的攻擊手段形式大同小異

釣魚攻擊(Phishing)

駭客偽裝成可信賴的機構或個人,誘騙受害者點選惡意連結或洩露私鑰,從而獲取其加密資產。例如,Lazarus Group 就曾透過偽造政府官員身份,發動精準釣魚攻擊,成功竊取了加密貨幣交易所的鉅額資金。

惡意軟體(Malware)

駭客利用惡意軟體感染受害者的裝置,從而竊取其加密貨幣或獲取裝置的遠端控制權。FIN 6 常使用定製惡意軟體,專門針對金融機構和加密貨幣交易所進行攻擊。

智慧合約漏洞利用

駭客透過識別和利用智慧合約中的漏洞,非法轉移或竊取資金。由於智慧合約一旦部署在區塊鏈上,其程式碼不可更改,因此漏洞的危害可能極為嚴重。

51% 攻擊

駭客透過掌控區塊鏈網路中超過 50% 的算力,進行雙花攻擊或篡改交易記錄。此類攻擊尤其針對小型或新興區塊鏈網路,因其算力相對集中,容易被惡意操縱。

個人客戶的防範措施

加強安全意識

始終保持警惕,不隨意點選陌生連結或下載不明來源的軟體。特別是在涉及加密貨幣的操作中,更需謹慎,以免落入陷阱。

啟用雙重認證

對所有加密貨幣賬戶啟用雙重認證(2FA),為賬戶增加額外的安全防護層,防止未經授權的登入。

使用硬體錢包

將大部分加密貨幣儲存在硬體錢包中,而非線上錢包或交易所。這種離線儲存方式能夠有效降低被駭客遠端攻擊的風險。

審查智慧合約

在與智慧合約進行互動前,儘量瞭解合約程式碼或選擇經過專業稽覈的合約,避免與未經驗證的智慧合約互動,降低資金被盜的風險。

定期更新裝置和軟體

確保所有使用的裝置和相關軟體處於最新版本,定期進行安全更新,以防止因舊漏洞而被攻擊。

結語

在區塊鏈領域,安全始終是至關重要的議題。瞭解和識別著名駭客團伙,工具,以及其作案手段,結合有效的個人防範措施,可以極大降低成為攻擊目標的風險。隨著技術的不斷髮展,駭客手段也在升級,鏈源安全團隊建議使用者需要不斷提升自身的安全意識,時刻保持警惕,才能在這個快速變化的數字時代中立於不敗之地。

鏈源科技是一家專注於區塊鏈安全的公司。我們的核心工作包括區塊鏈安全研究、鏈上資料分析,以及資產和合約漏洞救援,已成功為個人和機構追回多起被盜數字資產。同時,我們致力於為行業機構提供專案安全分析報告、鏈上溯源和技術諮詢/支撐服務。

感謝各位的閱讀,我們會持續專注和分享區塊鏈安全內容。

2024-09-05

2024-09-05