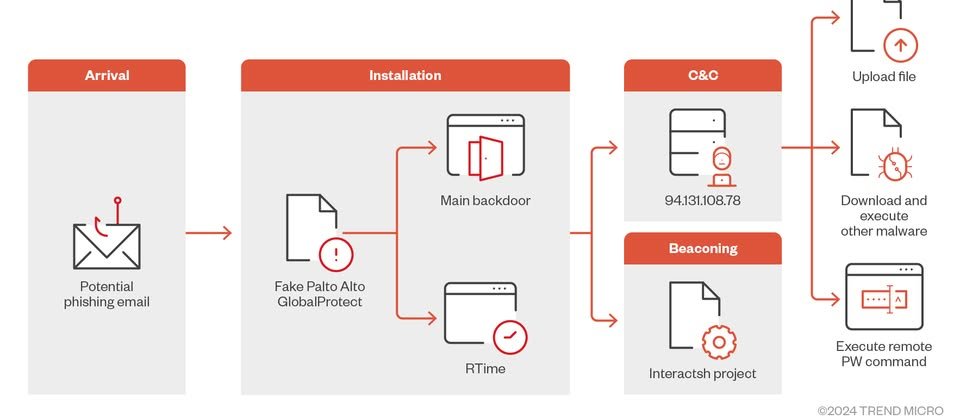

此惡意程式執行的過程裡,會檢查受害電腦是否為沙箱環境,然後將系統資訊回傳C2。該惡意程式可接收攻擊者的PowerShell指令碼並執行,或是產生處理程式、上傳或下載檔案。為了迴避偵測,攻擊者在進行通訊的命令及資訊,皆透過AES演算法處理。

值得留意的是,攻擊者為惡意程式加入Beacon的功能,源自於資安人員進行滲透測試時會利用的漏洞利用檢驗工具Interactsh,而有可能減少被視為異常的情況,而且,駭客使用含有阿拉伯聯合大公國大型城市沙迦的網域名稱sharjahconnect,使得目標用戶更容易上當。

2024-09-03

2024-09-03