接著,這些駭客對於受害組織的網路環境進行偵察,過程中使用53781埠,但為何這麼做,研究人員表示不清楚。

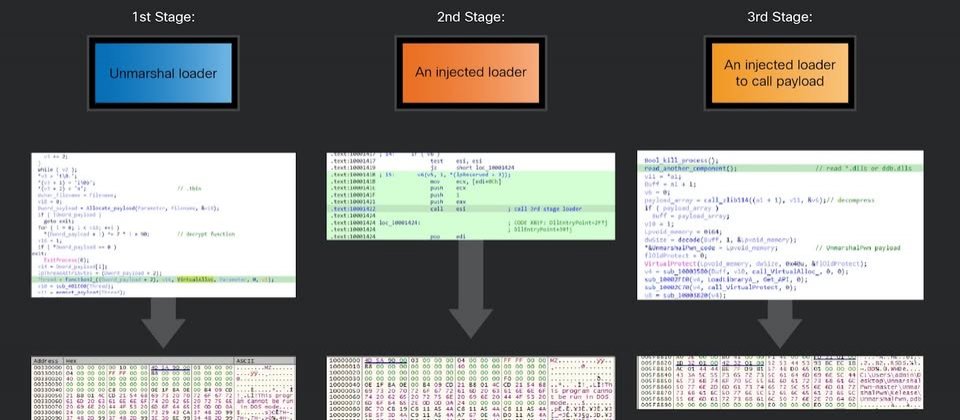

而對於駭客使用的惡意程式,研究人員提及駭客載入ShadowPad的方式出現新手法,那就是運用13年前的IME檔案imecmnt.exe來進行。

再者,前述提到用來啟動Cobalt Strike的惡意程式載入工具,則是源自中國開源專案,而該專案設置的目的本來就是防止Cobalt Strike遭到防毒軟體攔截,駭客幾乎可說是拿現成的工具加以利用。研究人員提到,駭客下載、解密、執行Cobalt Strike Beacon的過程,完全在記憶體內執行,而不會在磁碟留下痕跡。

2024-08-05

2024-08-05