在這波行動裡,大部分(95%)的惡意應用程式並未具備駭客宣稱的功能,攻擊者基礎設施的規模也相當龐大,不僅有13個C2伺服器用來接收惡意軟體偷到的簡訊內容,約有2,600個Telegram機器人與之相關,攻擊者可能藉此散佈部分惡意應用程式。

值得留意的是,攻擊者能夠迴避許多防毒軟體的偵測,因此,行動裝置可能需要透過多種管道來強化安全。

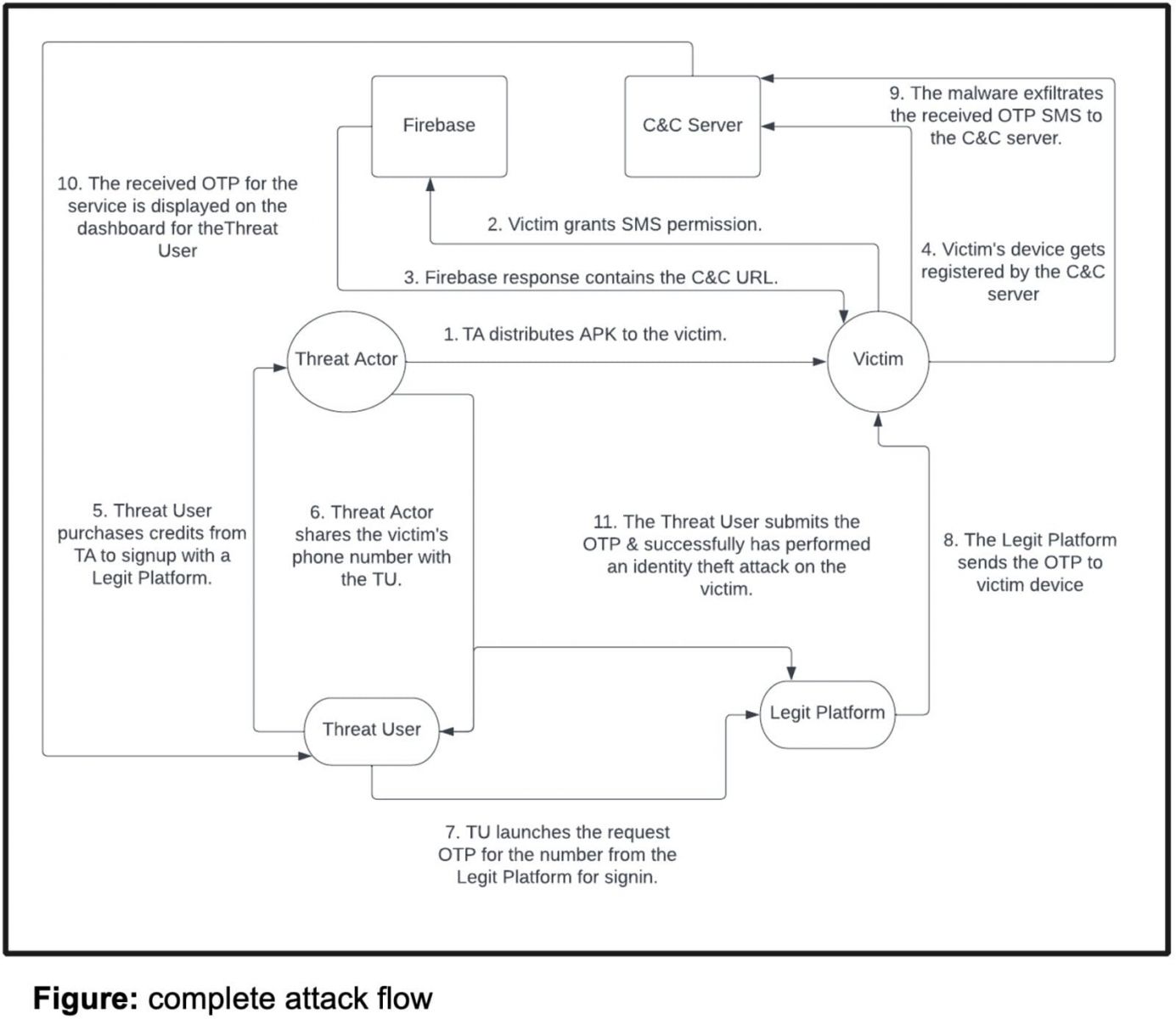

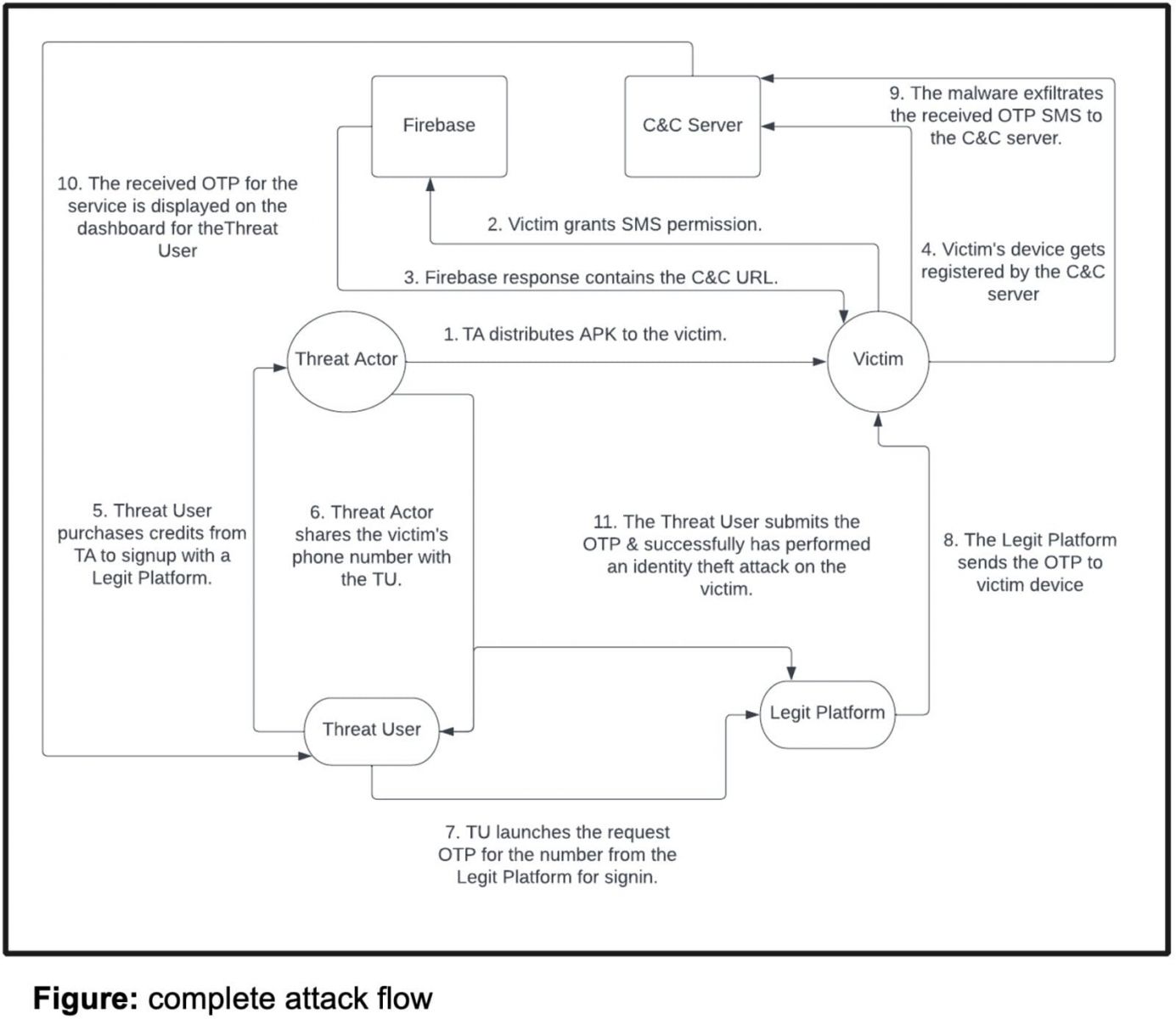

究竟駭客如何發起攻擊行動?他們先冒充Google Play應用程式市集發送廣告,或是藉由自動化的Telegram機器人,向目標使用者取得聯繫,提供APK檔案,一旦使用者依照指示安裝,手機就會側載惡意軟體,向使用者請求讀取簡訊的權限。

若是使用者同意這項授權要求,此惡意程式就會與C2伺服器連線,接收並執行命令,以及收集受害手機裡的資料。特別的是,這些惡意軟體最初是透過Firebase資料庫取得C2伺服器IP位址,但後來駭客調整手法,改用GitHub儲存庫,或是直接在惡意軟體內嵌C2伺服器IP位址。

接著,該惡意程式會建立專屬通道,回傳竊得的簡訊內容,並解析當中是否含有動態密碼相關資訊。最終該惡意軟體會維持隱藏狀態,不斷監控受害手機的簡訊內容,以便隨時攔截用於驗證的動態密碼。

2024-08-02

2024-08-02