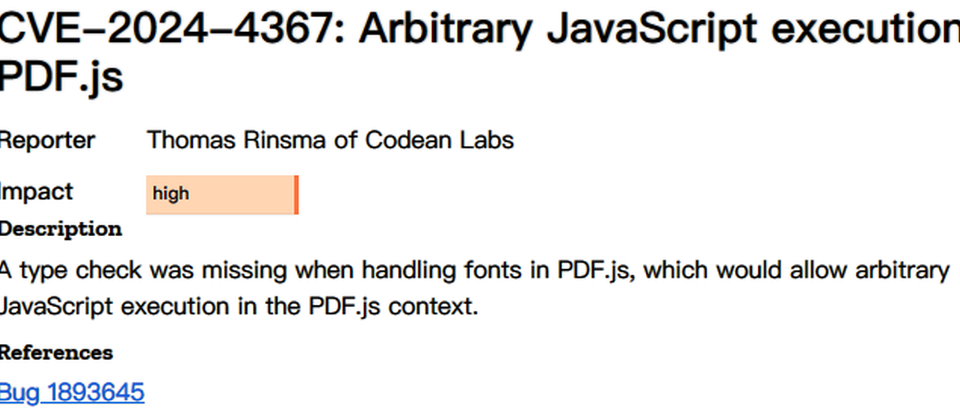

本月14日Mozilla基金會發布Firefox 126,當中修補PDF檢視元件(PDF.js)高風險漏洞CVE-2024-4367,此漏洞發生的原因,在於處理字型時缺乏類型檢查,導致能被攻擊者用來執行任意JavaScript程式碼。

通報這項漏洞的資安業者Codean Labs上週也提出說明,指出PDF.js由JavaScript開發而成,但弱點並非來自此指令碼的功能,而是字型的處理層麵。

由於對於TrueType等現代格式的字型,PDF.js主要透過瀏覽器的字型渲染工具處理,但除此之外,此JavaScript指令碼必須將字元轉換成頁面上的曲線來呈現,因此,若要促使執行效能提升,開發者會為每個字型預先編譯路徑產生器。

為了驗證此項威脅的可行性,他們藉由特定參數觸發PDF.js漏洞,從而插入任意的JavaScript程式碼並執行。一旦使用者在Firefox開啟惡意PDF檔案,攻擊者就有機會利用漏洞來達到目的。

2024-05-27

2024-05-27