上个月趋势科技旗下的漏洞悬赏项目Zero Day Initiative(ZDI)公布知名压缩软件7-Zip漏洞CVE-2025-0411,并指出攻击者有机会远程利用这项弱点,借由与用户进行交互,引诱他们存取恶意网页或是文件触发,绕过Windows操作系统的Mark of the Web(MotW)防护机制,现在趋势科技公布这项漏洞的发现经过,并指出去年有人将其用于攻击乌克兰。

针对这项漏洞发生的原因,ZDI指出是7-Zip处理压缩档的环节出包,当该应用程序从特制的压缩档(即经过双重压缩的文件)尝试解出文件时,不会对部分解压缩的文件拷贝MotW标记,使得攻击者有机会用来运行任意代码,CVSS风险为7.0分,7-Zip项目开发者Igor Pavlov于去年11月30日发布24.09版修补。

但究竟ZDI如何发现这项漏洞?ZDI资深威胁研究员Peter Girnus表示,他们在去年9月25日察觉这项漏洞被实际用于攻击,俄罗斯黑客针对乌克兰政府机关与非政府组织下手,意图于受害电脑植入恶意程序加载工具SmokeLoader。对于黑客的l动机,ZDI认为很可能与尚在进行的乌克兰战争有关。

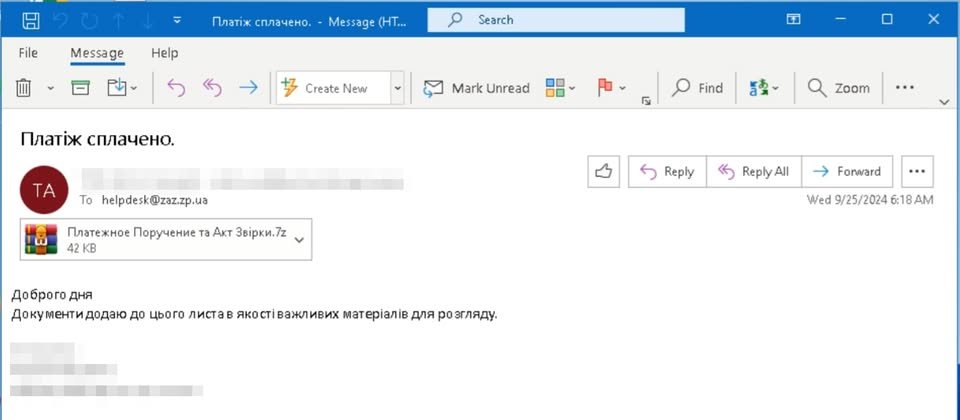

在这起漏洞利用攻击行动里,黑客利用外流的电子邮件帐号,假冒乌克兰政府机关或是企业,对当地的企业组织发动攻击。这些电子邮件存在共通点,歹徒都挟带用来触发漏洞的压缩档附件。在其中一封邮件里,黑客佯称是乌克兰国家行政服务局(SES),锁定该国大型汽车制造商Zaporizhzhia Automobile Building Plant(PrJSC ZAZ)而来。

值得留意的是,黑客在利用上述7-Zip漏洞之余,他们也运用同形字(homoglyph)攻击手法来欺骗收信人,使得收信人降低戒心并依照指示点击恶意文件,或是存取恶意网站。

目前有哪些漏洞攻击的受害者?经过ZDI的调查,确认至少有9家乌克兰企业与政府单位受害,这些是公共交通运输服务、电子设备制造商、保险公司、地区药局、水资源公司、汽车制造商,以及国家与地方政府机关。

2025-02-05

2025-02-05