最近几年专门利用Linux服务器从事挖矿攻击的事故陆续传出,其中一个专门从事这类攻击行动的罗马尼亚黑客Diicot(或称Mexals),有研究人员揭露最新一波的攻击行动。

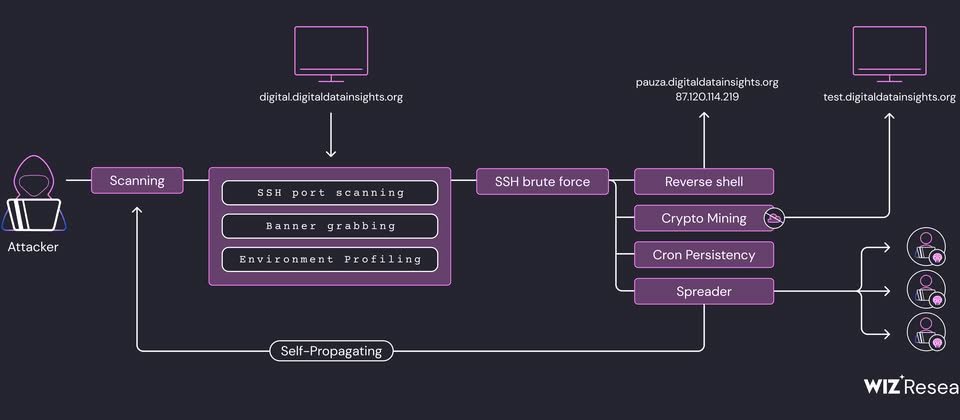

资安业者Wiz指出,这些黑客通常会利用自我散布工具、自制的UPX打包工具,通过网络扫描寻找下手目标,并植入挖矿软件,但在他们最新一波的攻击行动里,黑客运用损坏的检查码(checksum)窜改UPX文件标头,以防正常的解包工具能够进行拆解,而且,这次黑客使用了进阶的恶意酬载与行为来从事相关攻击。

研究人员举出其中一种手法为例,黑客会根据Linux操作系统的版本,来侦测恶意软件是在云端或是内部网络环境运行,一旦发现是云端环境,则恶意软件就会进行自我散布,直到是内部网络环境的Linux主机,才会运行部署挖矿软件有效酬载的工作。黑客这么做的目的,很有可能就是根据威胁情资曝露的踪迹进行调整,以免相关攻击行动曝光。

根据相关调查结果,这波攻击行动与过往有许多不同之处,首先,黑客改以Go语言打造相关工具,并通过名为Update的有效酬载做为内核组件,而能在受害主机持续运作,并进行自我散播。

而对于基础设施架构的部分,也出现不少变化,黑客不光使用新的服务器、网域名称、加密货币钱包,并开始采用名为Zephyr Protocol的去中心化金融(DeFi)稳定币通信协定进行挖矿。附带一提的是,这些黑客开始弃用以即时通信软件Discord为基础的C2架构,但原因为何研究人员并未进一步说明。

根据黑客使用的加密货币钱包进行追踪,不法所得超过1.6万美元,但由于这些黑客已逐步转向使用Zephyr Protocol,相关金流将变得更加难以追踪,因此研究人员认为,这些黑客实际挖得的加密货币价值,应远高于此。

2024-12-23

2024-12-23