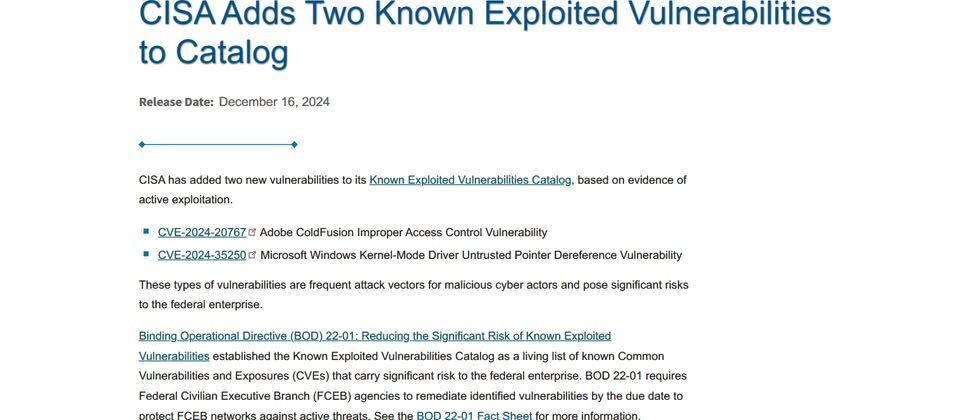

12月16日美国网络安全暨基础设施安全局(CISA)发布公告,指出他们将两项漏洞列入已被用于攻击的漏洞名单,这些漏洞分别是Adobe ColdFusion不当存取控制漏洞CVE-2024-20767、Windows操作系统内核模式驱动程序不受信任指针参照漏洞CVE-2024-35250,要求联邦机构必须在明年1月6日前完成修补。

根据CVSS风险评分,较为危险的是CVE-2024-35250,这项漏洞由台湾资安业者戴夫寇尔(Devcore)通过漏洞悬赏项目Zero Day Intiative(ZDI)通报,微软于今年6月修补,CVSS风险评分为7.8。当时微软仅透露,一旦攻击者成功利用这项漏洞,就有机会得到SYSTEM权限,但除此之外,该公司并未进一步说明。

针对这项漏洞发现的过程,戴夫寇尔是在今年3月举行的漏洞挖掘竞赛Pwn2Own Vancouver 2024找出,他们于8月下旬在博客公布细节,指出这项源自于名为微软内核串流服务(Microsoft Kernel Streaming Service)的系统组件Mskssrv.sys,他们在第一天的赛程中,借由这项弱点在完整修补的Windows 11电脑成功提升权限。研究人员也在博客通过视频,展示漏洞的概念性验证(PoC)攻击。

但究竟攻击者如何利用这项漏洞?CISA并未说明,目前也没有研究人员揭露相关情况,有待日后进一步的调查。

2024-12-19

2024-12-19