许多软件开发人员采用微软提供的IDE工具Visual Studio Code(VSCode),而锁定这些用户的攻击,过往通常是针对其插件程序而来,黑客会通过试图散播有问题的插件,以便对开发人员下手,如今有黑客组织利用该工具内置的功能,远程控制受害电脑。

资安业者Tinexta Cyber、SentinelOne联手,调查中国黑客专门针对南欧大型B2B信息技术服务供应商的攻击行动Operation Digital Eye,并指出这些黑客的主要目标,其实是这些企业的下游公司及组织。

这波攻击发生在今年的6月下旬至7月底,两家资安业者很早就察觉黑客的行动,并成功阻止事态扩大,不过,他们发现攻击者为了隐匿行踪而运用先前未曾出现的管道,那就是:滥用开发工具VSCode的隧道(tunnel)功能。

此为该IDE工具的远程开发机制,便于开发人员远距运行命令、存取远程设备的文件系统。由于此隧道以Azure基础设施建置,并由经过微软签章的运行档创建信道,企业大多不会刻意查验相关的网络流量是否有资安威胁。

对于攻击者的身分,研究人员表示,由于中国黑客彼此常交流各自使用的的作案工具,因此他们无法确定攻击者的确切身分,但根据黑客使用的基础设施,很有可能有中国黑客组织Storm-0866,或是Sandman APT参与其中。

针对这波攻击行动的进行,攻击者先是锁定能通过互联网存取的网页服务器或是数据库,利用SQL自动注入利用工具sqlmap,得到初期的存取管道。

接着,攻击者部署以PHP打造的Web Shell,从而远程运行命令,或是引入其他恶意酬载。此Web Shell研究人员称为PHPsert。

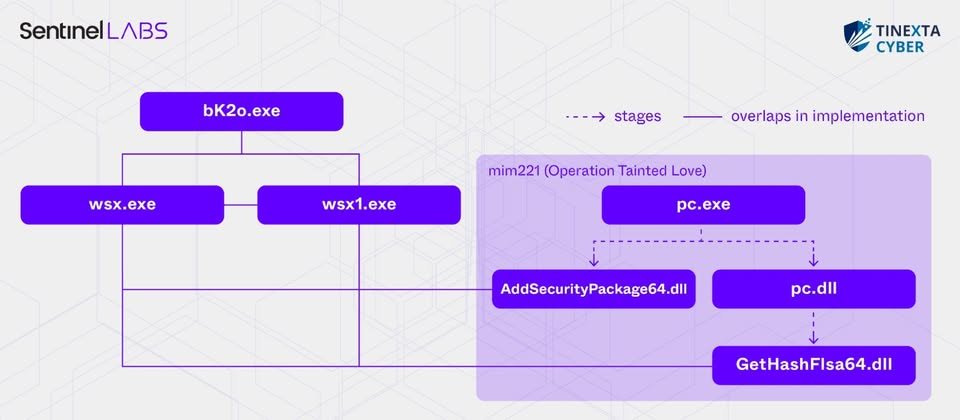

后续攻击者进一步利用公用程序及Windows内部组件进行侦察,并通过远程桌面连接(RDP)及散列发送(pass-the-hash)手法横向移动,过程中运用自行修改的Mimikatz,此工具被称做mimCN。

他们成功入侵受害设备后,便会部署VSCode主程序code.exe,并利用winsw公用程序设为系统服务,接着,他们设置VSCode的隧道参数,以便后续借此管道存取受害电脑。

研究人员指出,这种滥用VSCode隧道的攻击手法并非首度出现,他们举出今年9月资安业者Palo Alto Networks揭露中国黑客Mustang Panda(Stately Taurus)攻击东南亚政府的事故为例,过程里就使用了VSCode充当后门,但两起事故的TTP并未出现交集,之所以出现两起事故都滥用VSCode的情况,他们推测很有可能是不同的中国黑客之间,彼此共享攻击技术所致。

2024-12-11

2024-12-11