9月初备份与数据保护软件厂商Veeam修补旗下备份软件Backup & Replication漏洞CVE-2024-40711,问题在于,系统对数据的可信度未进行验证,就进行反串行化处理,攻击者可在未经授权的情况下,借由恶意酬载远程运行代码(RCE),CVSS风险评分达到9.8,当时通报此事的资安业者Code White呼吁企业要尽速修补,并认为接下来该漏洞很有可能会遭到勒索软件黑客利用,如今有研究人员证实这项推论已经成真。

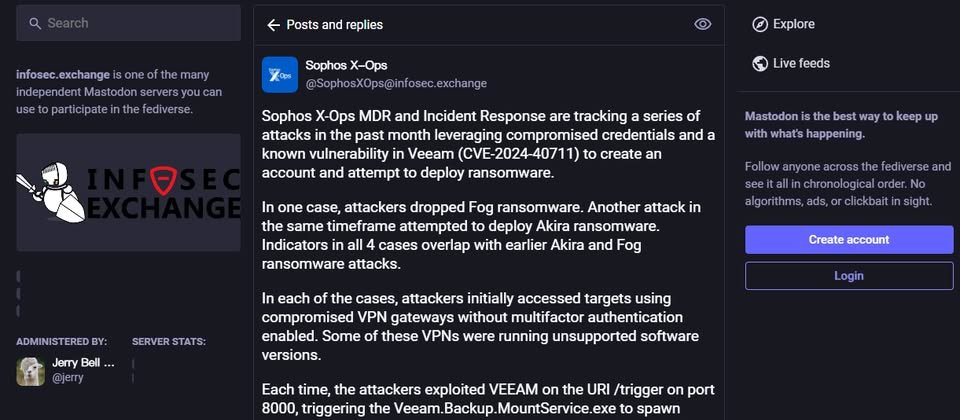

资安业者Sophos指出,他们过去1个月追踪利用这项已知漏洞的攻击行动,黑客借由外流的帐密与该漏洞,尝试创建帐号并部署勒索软件Akira、Fog。

在这些攻击行动里,黑客初期都是针对并未采用多因素验证(MFA)且已被入侵的VPN闸道下手,其中部分系统甚至采用已不再受到支持的旧版软件。

再者,攻击者通过8000连接端口触发Veeam漏洞,借由Veeam.Backup.MountService.exe产生net.exe,并产生名为point的本机帐号,接着,他们将该帐号加入本机管理员及远程桌面用户群组。

研究人员在其中一起事故发现攻击者企图散布Fog,不久之后,就发现另一起部署Akira的活动,他们总共找到4起漏洞利用事故,相关指针皆与Akira及Fog过往的攻击行动特征相符。

比较特别的是,在其中一起Fog资安事故当中,攻击者在未受保护的Hyper-V服务器部署勒索软件,并利用rclone外泄窃得的数据。

勒索软件黑客利用Backup & Replication已知漏洞的情况已非首例,例如:今年7月,资安业者Group-IB指出有人利用去年3月修补的CVE-2023-27532,企图部署勒索软件Estate。

2024-10-11

2024-10-11