8月13日微软发布本月份例行更新,总共修补90个漏洞,其中包含36个权限提升、4个安全功能绕过、28个远程代码运行(RCE)、8个信息泄露、6个阻断服务(DoS),以及7个可用于欺骗攻击。

值得留意的是,本次公布的漏洞当中,有多达10个零时差漏洞,是今年微软单月公告零时差漏洞数量最多的一次,其中有6个已被用于实际攻击行动。此外,这次还包含一个尚未推出修补程序的零时差漏洞。

这些已被用于攻击行动的漏洞是:Windows内核权限提升CVE-2024-38106、电源相依性协调器(Power Dependency Coordinator)权限提升CVE-2024-38107、脚本引擎内存中断CVE-2024-38178、项目管理软件Project的远程代码运行CVE-2024-38189、WinSock辅助功能驱动程序权限提升CVE-2024-38193,以及MoTW安全功能绕过CVE-2024-38213,CVSS风险评分介于6.5至8.8分,美国网络安全暨基础设施安全局(CISA)也将这些漏洞全数列入已被利用漏洞列表(KEV),要求联邦机构在9月3日前完成修补。

其中,风险评分最高的是CVE-2024-38189,滥用的前提是攻击者要先引诱用户打开恶意Project项目文件,若此时电脑停用Office阻止来自互联网的巨集运行政策,就可能让攻击者触发漏洞并远程运行代码,此弱点的CVSS评分为8.8。

还有一个高风险漏洞CVE-2024-38178,漏洞悬赏项目Zero Day Initiative(ZDI)认为特别值得留意,因为攻击者要引诱用户点击特制的URL,让Edge在Internet Explorer(IE)模式下运行,从而触发漏洞,由于这项漏洞与已经弃用的IE有关。ZDI认为相当不寻常。

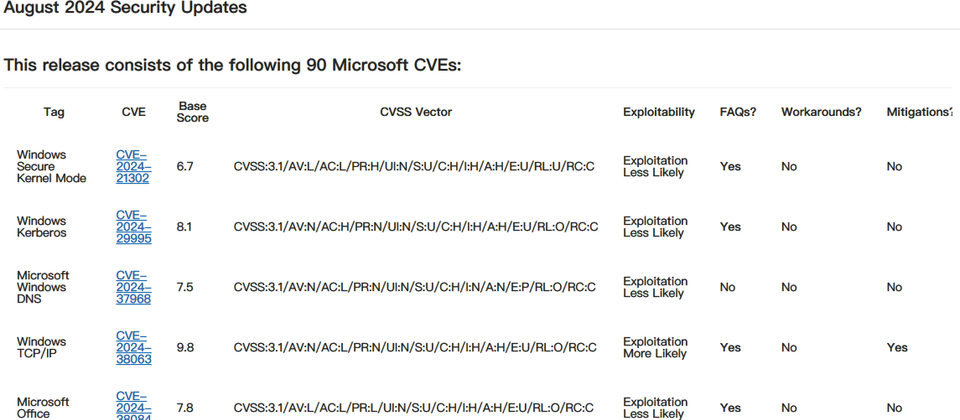

另外4个在微软公告前已被揭露的漏洞,分别是Windows安全内核模式权限提升漏洞CVE-2024-21302、行式打印机后台进程(Line Printer Daemon,LPD)服务远程代码运行漏洞CVE-2024-38199、Office欺骗漏洞CVE-2024-38200,以及Windows更新堆栈权限提升漏洞CVE-2024-38202,CVSS风险评分介于6.5至9.8。

其中,最值得留意的,是资安业者SafeBreach于上周2024黑帽大会揭露的CVE-2024-21302、CVE-2024-38202,这两个漏洞可被用于发动Windows Downdate降级攻击,将特定的系统组件降级为存在漏洞的旧版,但这次微软仅对CVE-2024-21302提供修补,至于另一个漏洞CVE-2024-38202的更新程序,他们坦承仍在制作中。

虽然微软现在为CVE-2024-21302提供更新软件,不过,资安业者Rapid7警告他们的做法有不足之处,因为这个修补程序并非自动修补资产,而是提供加入微软签章的撒销政策,有可能在不当还原的情况下造成无限循环重新开机的风险。

2024-08-14

2024-08-14