再者,PowerShell脚本会停用浏览器的更新机制。

接着,攻击者也会窜改浏览器捷径档(LNK)内容,在用户同时在启动浏览器的过程中,一并加载本机的特定延伸套件,从而挟持浏览器的搜索结果,并与C2进行通信。而这个套件不会在浏览器的延伸套件管理界面呈现,一般用户难以察觉。

最后,这个PowerShell脚本会与C2进行连接,回传运行的结果,然后取得下个阶段的恶意功能,过程中电脑会通过Invoke-Expression的PowerShell功能来进行,并窜改浏览器的DLL(chrome.dll、msedge.dll)来置换浏览器的搜索引擎。

在研究人员调查此事的过程里,他们看到黑客使用的C2网域,大多数杀毒引擎都尚未视为有害。此外,他们后来也看到此PowerShell脚本的其他变种,有些使用一年前创建的网域进行C2通信。

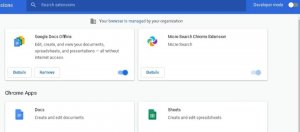

这些受害电脑被植入的恶意套件当中,有些是通过Chrome store、Edge Add-ons这类浏览器延伸套件市集下载的,研究人员指出,针对Chrome的套件以Micro Search Chrome Extension最多,有超过18万用户下载,此外,还有Custom Search Bar、yglSearch、Your Search Bar,分别感染超过4万台电脑。

至于针对Edge的部分,则是名为Simple New Tab的套件占大多数,有超过10万台电脑受害。

2024-08-12

2024-08-12