在这波行动里,大部分(95%)的恶意应用程序并未具备黑客宣称的功能,攻击者基础设施的规模也相当庞大,不仅有13个C2服务器用来接收恶意软件偷到的短信内容,约有2,600个Telegram机器人与之相关,攻击者可能借此散布部分恶意应用程序。

值得留意的是,攻击者能够回避许多杀毒软件的侦测,因此,行动设备可能需要通过多种管道来强化安全。

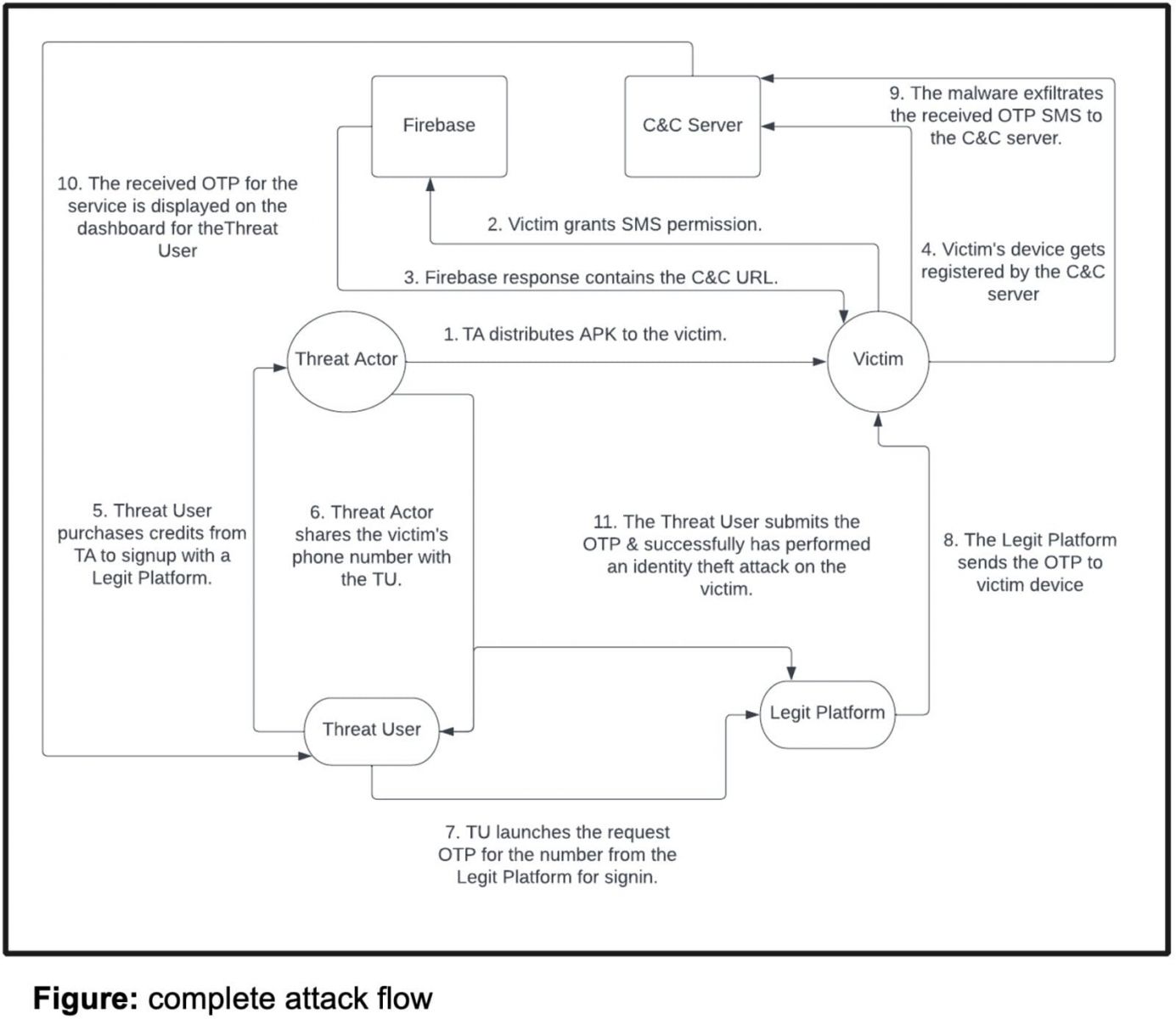

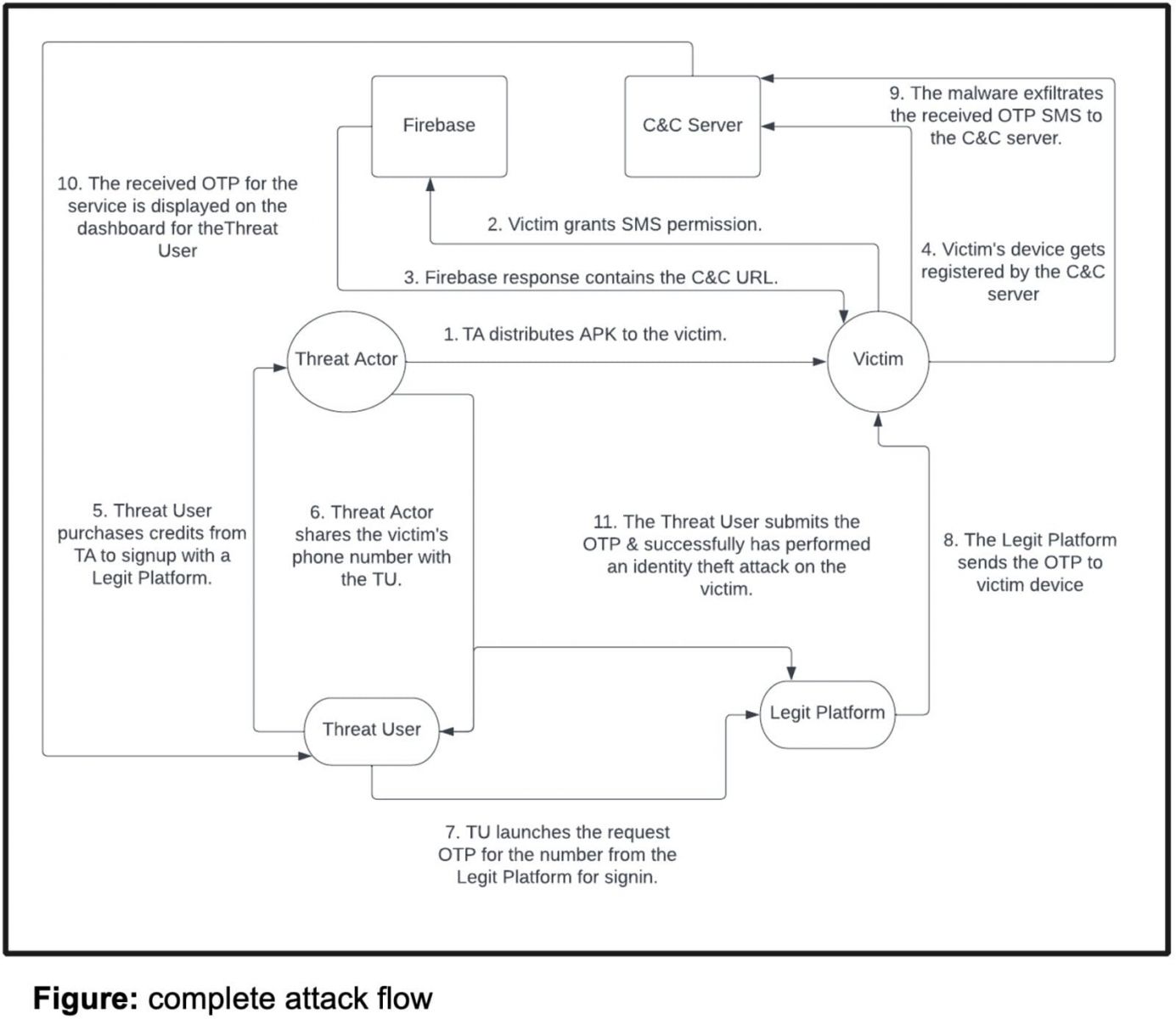

究竟黑客如何发起攻击行动?他们先冒充Google Play应用程序市集发送广告,或是借由自动化的Telegram机器人,向目标用户取得联系,提供APK文件,一旦用户依照指示安装,手机就会侧载恶意软件,向使用者请求读取短信的权限。

若是用户同意这项授权要求,此恶意程序就会与C2服务器连接,接收并运行命令,以及收集受害手机里的数据。特别的是,这些恶意软件最初是通过Firebase数据库取得C2服务器IP位址,但后来黑客调整手法,改用GitHub存储库,或是直接在恶意软件内嵌C2服务器IP位址。

接着,该恶意程序会创建专属信道,回传窃得的短信内容,并解析当中是否含有动态密码相关信息。最终该恶意软件会维持隐藏状态,不断监控受害手机的短信内容,以便随时拦截用于验证的动态密码。

2024-08-02

2024-08-02