究竟这些黑客如何长时间于受害组织的网络环境持续活动?研究人员指出,对方在Apache Tomcat的管理服务器当中,植入了AntSword、BlueBeam两款Web Shell来达到目的。此外,黑客也利用这些Web Shell运行certutil.exe,下载名为DustPan的恶意程序加载工具,从而暗中运行名为Beacon的恶意酬载。

黑客利用DustPan将Beacon加载以chacha20算法加密的内存区块,一旦Beacon启动,就会使用Cloudflare Workers做为C2信道,或是以Cloudflare代管的自我管理基础设施进行通信。

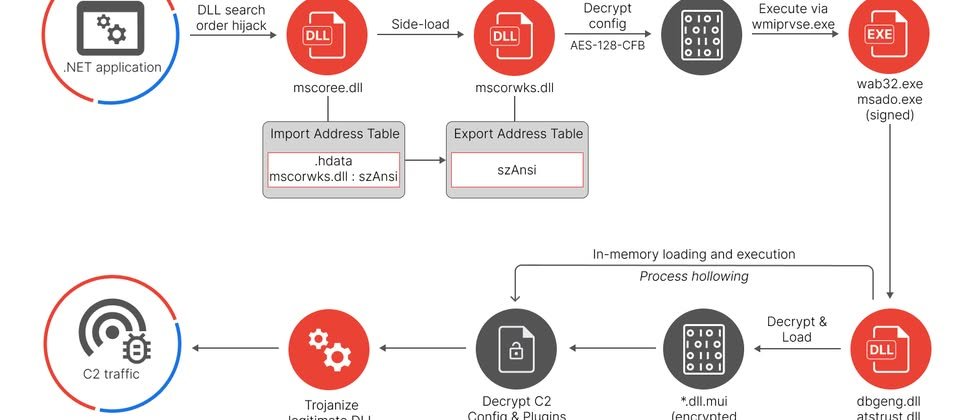

在APT41的入侵过程里,他们也运用另一款恶意程序加载工具DustTrap,解密恶意酬载并于内存内运行,意图留下最少的作案痕迹。而该恶意酬载接收黑客命令的方法,主要是通过APT41架设的C2基础设施,但研究人员也发现利用外流的Google Workspace帐号的情况。

DustTrap则是具备多阶段插件程序的攻击框架,并能搭配多种组件运作。该恶意软件的插件程序加载方式,是借由木马化的Windows文件夹DLL程序库,并搭配大小足够的.TEXT段落,来存放每个插件程序的内容,并于内存内运行。

值得留意的是,这个遭窜改的文件在进行内容关闭进程之前,通过.TEXT段落存放的源文件案内容,就会还原存放到磁盘上,这么做的目的,自然是为了回避EDR系统的侦测。研究人员至少发现15种插件程序,这些可被用于操作Shell、存取文件、控管处理进程、网络侦察、收集系统信息、窜改AD设置等工作。

此外,APT41还会滥用名为Sqluldr2的公用程序,从受害组织的Oracle数据库输出数据,然后运用名为PineGrove的恶意程序,通过有系统与高效率的方式,将窃得数据外传至云端文件共用平台OneDrive,以便进一步解读、分析。

对于PineGrove的功能,研究人员指出是用Go语言打造的命令行上传工具,并通过OneDrive的API上传文件,此恶意程序须搭配可用于身分验证的JSON文件,才能正常运作。

2024-07-19

2024-07-19