另一方面,黑客也指定这个URL文件使用的图标,是Edge运行档里的PDF文件图标资源,如此一来,用户就很容易误以为他们打开的是PDF文件。

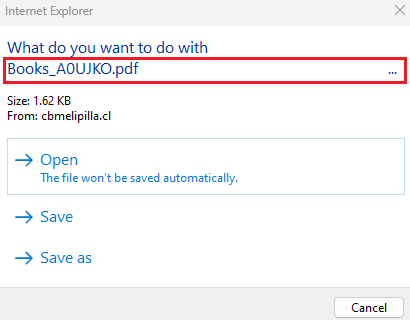

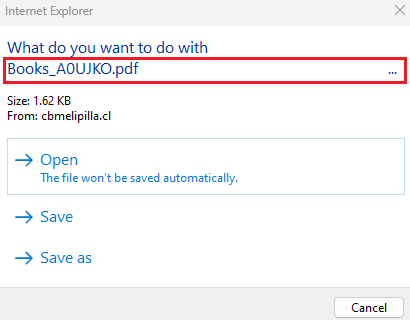

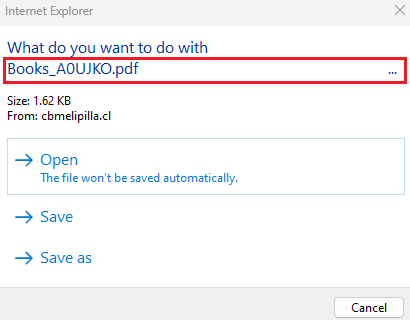

一旦用户运行这个URL文件,IE就会显示下载PDF文件的警示窗口,但若是依照指示打开,电脑却会显示询问是否通过HTML应用程序主机(HTML Application Host)运行。用户要是忽略上述的警示消息点击允许运行,电脑将会下载恶意HTA文件并运行,从而触发漏洞。

为何实际上是存取HTA文件,但用户却看到是要求下载PDF文件的消息?原因在于攻击者在.PDF之后加入许多无法输出的字符,导致使用者很可能以为自己将要存取PDF文件而直接忽略相关警告。

而对于黑客实际的攻击行动,上述的博客文章并未提及。但Check Point研究小组经理Eli Smadja透露,他们至少看到两起攻击行动,其中有人利用上述漏洞散布名为Atlantida的窃资软件。

他们在今年5月中旬,发现使用Atlantida的黑客利用这项漏洞。这些黑客入侵含有弱点的WordPress网站,然后通过HTA及PowerShell文件从事攻击,最终在受害电脑植入窃资软件。这波攻击行动的主要目标,是土耳其及越南的用户。

2024-07-11

2024-07-11