巧合的是,美国与新加坡、泰国、德国联手,5月底宣布拆毁大型僵尸网络911 S5,也与该公司看到5月下旬DDoS攻击大幅下降的现象大致符合,但他们无法确认两者是否有直接关联。

在透露最大规模的攻击流量之余,该公司也指出黑客使用大流速封包越来越普遍的现象。他们在这一年半的时间里面,发现超过100 Mbps的DDoS攻击出现越来越频繁的现象,原本每周仅需处理数次攻击,如今变本加厉,每周需缓解的攻击高达数百起。

该公司也提及一起发生在今年4月的攻击事故为例,99%是TCP ACK流量,由5千个IP位址发出,但特别的是约有三分之二的封包来自4个美国的网络服务提供点(Point of Presence,PoP),其中3个位于西岸,这代表黑客仅利用少数来源发送大量封包。

针对这样的假设,他们手动分析近百组100至500 Mbps的攻击,结果发现在许多事故当中,攻击来源并不多,但发送的流量却占据总量相当高的比例。

该公司针对数据流量最高的前70个IP位址进行调查,结果发现约四分之的来自亚洲的自治系统(AS),他们进一步通过资安防御搜索引擎Onyphe进行分析,发现使用这些IP位址的多半是MikroTik路由器,而且大部分都未修补资安漏洞。

根据他们的调查,有半数运行早于2023年5月23日推出的旧版RouterOS操作系统,而可能有已知漏洞遭到黑客利用。此外,他们也看到部分搭配新版固件RouterOS 6.49.14的设备被用来发动DDoS攻击的现象,研判这些设备遭到入侵之后,对方还帮它们升级固件。

究竟攻击者如何滥用这些设备产生DDoS攻击流量,OVHcloud推测,很有可能利用RouterOS内置的带宽压力测试功能来达到目的。

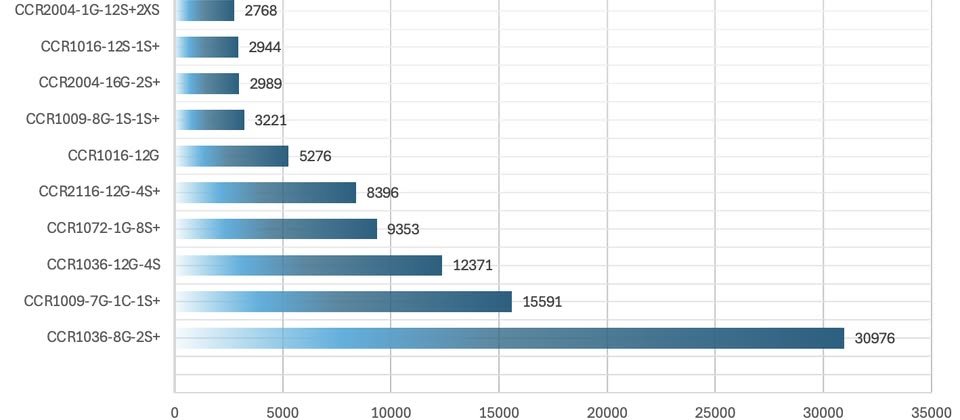

值得留意的是,这些MikroTik设备并非小型企业或家用的机种,而是云端内核路由器(Cloud Core Router,CCR),换言之,这些用于发动DDoS攻击的路由器,多为大型网络环境设备,该公司总共看到99,382台,当中又以CCR1036-8G-2S+最多,有30,976台,涵括近三分之一的台数。

OVHcloud表示,究竟对方利用那些漏洞入侵受害路由器,目前仍不得而知,无法判断其他CCR设备是否也遭到攻击,但他们也提及,IT人员将这些网络设备的管理主控台曝露于互联网,仍然造成很大的风险。

究竟这些设备能让攻击者产生多少流量?该公司根据他们发现遭绑架的大量MikroTik设备进行保守估算,若以1%流量从事DDoS攻击,这个僵尸网络每秒就能产生22.8亿个封包。

2024-07-04

2024-07-04