资安业者Rapid7提出警告,他们发现在8.3.7版法庭录像解决方案JAVS Viewer发现后门程序,攻击者能够借此控制受害设备,呼吁已安装该版本程序的用户应尽速完整重设设备,并重设相关的帐密因应,并改用8.3.8版的JAVS Viewer。

Justice AV Solutions(JAVS)是专门为法庭环境提供数位影音记录开庭内容的美国软件开发公司,他们的系统提供法庭、陪审团室、看守所、议会、听证会、演讲室使用,号称全球有超过1万处部署。

研究人员在本月10日着手调查一起事故,发现受害电脑存放JAVS Viewer应用程序的当中,名为fffmpeg.exe的文件正在运行(正常应该ffmpeg.exe,而本次被侦测到异常的运行档文件名却多了1个f)。他们追踪后发现,其感染来源是名为JAVS Viewer Setup 8.3.7.250-1.exe的运行档,但值得留意的是,该文件于3月5日自JAVS网站下载,却经由发行授与者为Vanguard Tech Limited的Authenticode凭证进行签署。

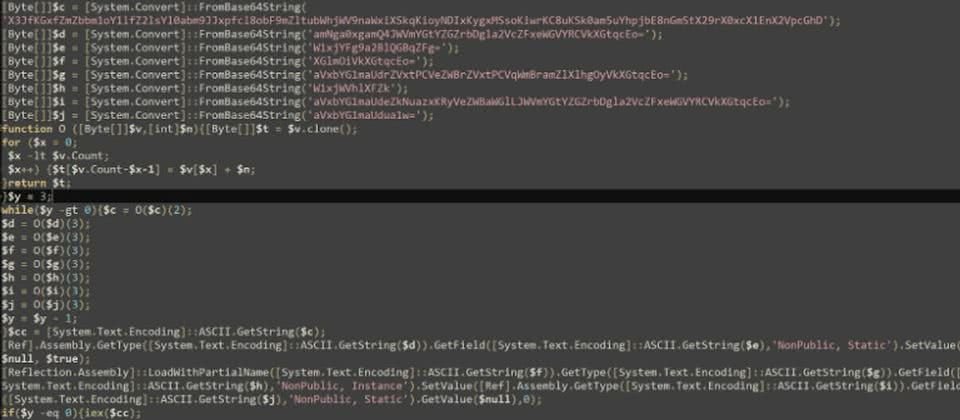

而上述的fffmpeg.exe运作过程里,研究人员看到会运行加密处理的PowerShell脚本,攻击者借此停用Windows事件追踪器(ETW),并绕过反恶意代码扫描界面(AMSI)。

接着,研究人员看到对方从C2服务器下载其他恶意程序的有效酬载,运行后会产生Python脚本,搜刮电脑上浏览器的帐密数据。

他们与开源威胁情资比对,研判fffmpeg.exe与GateDoor、Rustdoor两只恶意程序有关。针对这起事故,研究人员登记为CVE-2024-4978进行列管。

对此,JAVS也在5月22日做出回应,表示他们借由持续监控并与政府机关合作,察觉有人窜改他们在网站上提供的8.3.7版JAVS Viewer,随后便撤下所有相关的文件,并重设密码,并对所有JAVS系统进行调查。

他们确认,JAVS.com网站上的文件没有再出现恶意软件,再者,本次资安事故当中,JAVS源码、凭证、内部系统并未受到影响,其他版本软件也并未受害。

该公司也呼吁已安装该版本视图器的用户,应检查是否有fffmpeg.exe的处理进程正在运行,借此识别电脑是否遭遇相关攻击。

2024-05-27

2024-05-27