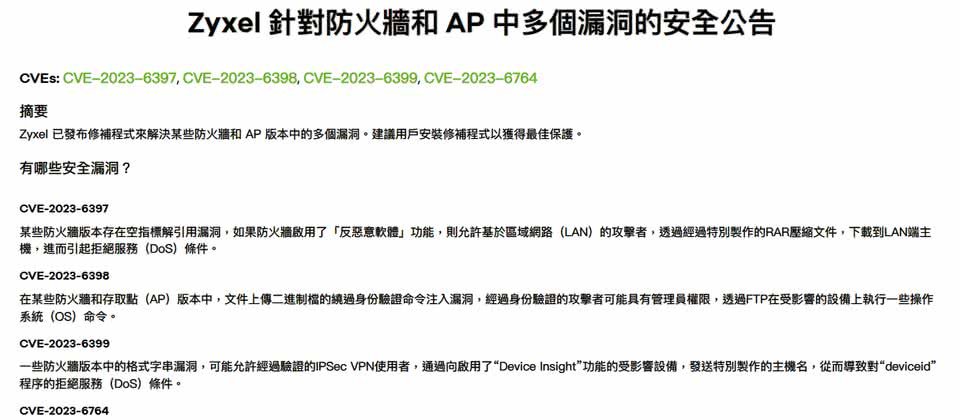

2月21日資安業者兆勤科技(Zyxel Networks)發布資安公告,揭露CVE-2023-6397、CVE-2023-6398、CVE-2023-6399、CVE-2023-6764等4個漏洞,該公司旗下ATP、USG Flex、USG Flex H系列防火牆設備均可能受到影響,而其中的CVE-2023-6398,還額外影響約20款Wi-Fi無線基地臺設備。

其中,CVE-2023-6764、CVE-2023-6399皆與IPSec VPN功能有關,為格式字串(format string)漏洞,而本次揭露的漏洞,危險程度最高的是CVE-2023-6764,CVSS風險評分達到8.1。這個弱點與IPSec VPN功能有關,屬於格式字串(format string)類型的漏洞,能用於未經授權的遠端執行程式碼(RCE)攻擊,如果發送含有無效指標的特製酬載,就有可能觸發。

雖然兆勤在公告裡提及,攻擊者想要利用漏洞,必須詳細掌握防火牆設備的配置,但揭露漏洞的資安業者TRAPA Security在他們的臉書粉絲頁貼文提醒大家注意,他們指出,此預先身分驗證的RCE漏洞最值得留意,因為攻擊者一旦將其利用,可在無須身分驗證的情況下,從WAN端獲得設備的最高權限,並執行任意程式碼。

另一個也相當值得留意的漏洞,是評為高風險等級的後身分驗證命令注入漏洞CVE-2023-6398,因為具管理員權限的攻擊者可透過FTP功能,對存在漏洞的防火牆或無線基地臺發動攻擊,從而執行部分的作業系統命令,CVSS風險評為7.2。

2024-02-29

2024-02-29