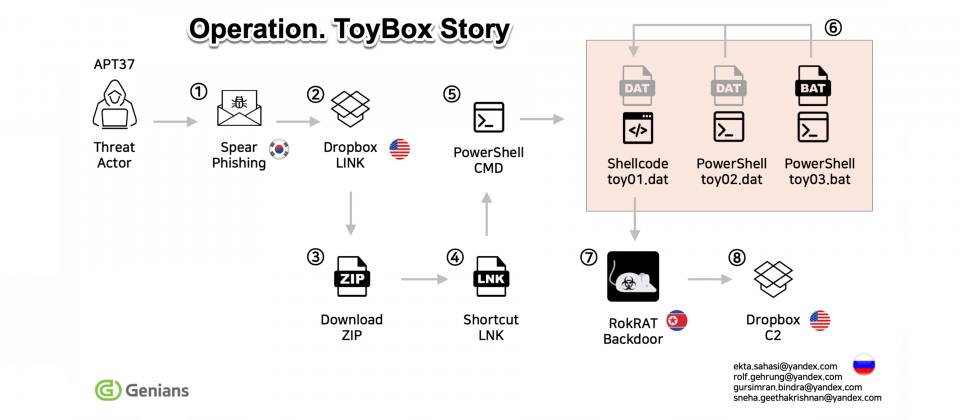

資安業者Genians揭露北韓駭客組織APT37於今年3月,針對南韓發動魚叉式網釣攻擊,寄送偽造的國安論壇邀請信,誘使受害者下載壓縮檔並執行內含的LNK捷徑檔,進而植入RoKRAT間諜程式。此次行動被命名為Operation:ToyBox Story,並持續採用Dropbox作為C2通訊管道,同時透過PowerShell進行無檔案式(Fileless)攻擊,試圖繞過傳統防毒偵測。

攻擊信件主題包含「北韓軍人赴俄羅斯戰場」與「Trump 2.0時代下的南韓對策」等具時事關聯的議題,並偽裝成學術機構邀請。受害者只要點擊內含Dropbox連結並開啟壓縮檔中的LNK檔案,便會觸發多層惡意PowerShell指令,載入RoKRAT模組並於記憶體中執行,過程中完全不落地,有效躲避靜態掃描。

RoKRAT為APT37慣用的遠端存取工具,具備系統資訊蒐集、螢幕截圖、USB裝置監控與遠端命令執行等功能。收集到的資料經加密後會透過Dropbox、pCloud與Yandex等合法雲端平臺傳回C2伺服器。研究人員指出,這類攻擊屬於LOTS(Living off Trusted Sites)策略,利用可信服務掩護惡意行為,增加偵測難度。

分析顯示,RoKRAT使用的加密與載入邏輯,與過往APT37攻擊中出現的樣本高度相似,顯示該組織持續重用模組,並以動態載入方式進行微調來繞過偵測,部分惡意檔案還會附帶誘導性文件或圖片,提高釣魚成功率。

研究人員指出,針對這類無檔案式攻擊,單靠特徵碼防護效果有限,應搭配具行為分析與記憶體監控能力的EDR工具,更能即時攔截如PowerShell與LNK相關的可疑活動。

APT37過去多次被揭露使用類似技術與手法,持續針對南韓及國際政經目標發動攻擊。本次事件再次顯示其行動未曾中斷,並持續演化。面對這類具延續性與隱匿性的威脅,企業與公部門必須提升使用者警覺,強化郵件過濾與異常行為偵測機制,建立多層次的資安防禦架構,以提升整體對釣魚攻擊的防範能力。

10Hours ago

10Hours ago