5月23日Apache基金會修補分散式訊息串流資料平臺RocketMQ存在重大漏洞CVE-2023-33246(CVSS風險評分為9.8),影響NameServer、Broker、Controller等多個元件,但近期有開發團隊的成員指出,這項弱點尚未得到完整修復,而使得RocketMQ NameServer仍存在相關漏洞,一旦攻擊者加以利用,就有機會發動遠端執行任意程式碼攻擊(RCE)。

5月23日Apache基金會修補分散式訊息串流資料平臺RocketMQ存在重大漏洞CVE-2023-33246(CVSS風險評分為9.8),影響NameServer、Broker、Controller等多個元件,但近期有開發團隊的成員指出,這項弱點尚未得到完整修復,而使得RocketMQ NameServer仍存在相關漏洞,一旦攻擊者加以利用,就有機會發動遠端執行任意程式碼攻擊(RCE)。當NameServer的位置曝露於網際網路且缺乏相關權限驗證,攻擊者可濫用該元件更新組態的功能來觸發漏洞,從而達到以執行RocketMQ的系統使用者的權限來執行命令的目的。這項新發現的漏洞被登記為CVE-2023-37582,CVSS風險評分為9.8,該基金會針對RocketMQ 5.x及4.x版用戶,提供5.1.2及4.9.7版NameServer更新予以修補。

值得留意的是,根據Shadowserver基金會的調查,目前他們已經把曝露在網際網路上的主機所在的地理位置發布到該基金會的全球資安態勢資料庫,並表示已有駭客透過近400個來源IP位址,來嘗試利用上述2項漏洞的現象。但CVE-2023-33246並非首度被駭客盯上,去年8月,殭屍網路DreamBus便藉由這項漏洞,在RocketMQ系統上部署挖礦程式XMRig。

1. https://www.openwall.com/lists/oss-security/2023/07/12/1

2. https://dashboard.shadowserver.org/statistics/combined/time-series/?date_range=30&source=honeypot&tag=rocketmq-scan&group_by=geo&style=stacked

美國關鍵基礎設施遭木馬程式AsyncRAT鎖定

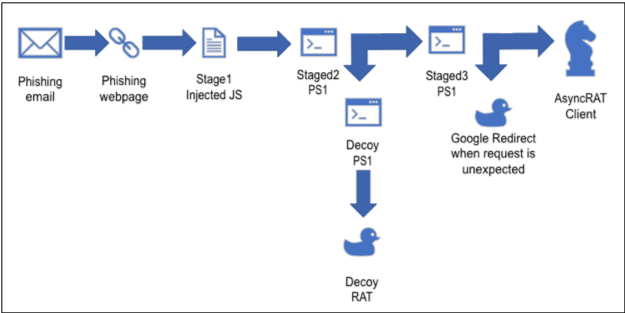

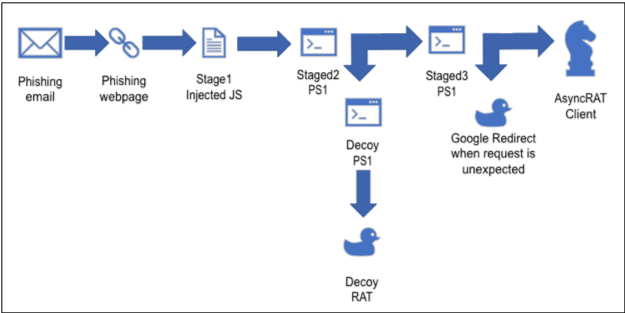

電信業者AT&T旗下的威脅實驗室Alien Labs揭露新型態的RAT木馬程式AsyncRAT攻擊行動,研究人員在去年9月,察覺針對部分企業特定人士寄送的釣魚郵件大幅增加,從而著手進行相關調查。

電信業者AT&T旗下的威脅實驗室Alien Labs揭露新型態的RAT木馬程式AsyncRAT攻擊行動,研究人員在去年9月,察覺針對部分企業特定人士寄送的釣魚郵件大幅增加,從而著手進行相關調查。

他們看到駭客先是寄送挾帶GIF圖檔的惡意郵件,若是收信人將其開啟,將會產生另一個SVG向量圖檔,此檔案將會下載經過混淆處理的JavaScript及PowerShell指令碼,連線至架設於VPS服務BitLaunch的C2伺服器,檢查目標電腦是否為沙箱環境,確認後才進行部署AsyncRAT的工作。

研究人員指出,攻擊者使用了3種相當複雜的演算法,來檢驗攻擊目標是否為沙箱,而且在驗證成功後會先下載誘餌程式DecoyClient分散研究人員的注意。根據駭客的攻擊特徵,研究人員推測,這波攻擊行動很可能從2023年2月就開始進行,其中部分被鎖定的目標,是管理美國關鍵基礎設施的個人或組織。

敘利亞駭客在地下論壇散布RAT木馬程式SilverRAT,標榜防毒軟體無法將其視為有害

資安業者Cyfirma揭露名為Silver RAT的惡意程式,是來自敘利亞的駭客以C#開發而成,最初在2023年11月出現,並且可繞過防毒軟體偵測,偷偷啟動隱藏的瀏覽器、遠端桌面連線(RDP)、竊取瀏覽器cookie、鍵盤側錄工具,讓攻擊者能進一步從事其他惡意活動。

資安業者Cyfirma揭露名為Silver RAT的惡意程式,是來自敘利亞的駭客以C#開發而成,最初在2023年11月出現,並且可繞過防毒軟體偵測,偷偷啟動隱藏的瀏覽器、遠端桌面連線(RDP)、竊取瀏覽器cookie、鍵盤側錄工具,讓攻擊者能進一步從事其他惡意活動。

研究人員指出,雖然他們收集到的惡意程式是針對Windows電腦打造,但根據他們在駭客論壇的調查,開發者有意打造能攻擊安卓裝置的新版本。

此外,該惡意程式還具備以下特性,像是能濫用Microsoft Defender白名單功能來迴避偵測、刪除系統還原點來隱匿行蹤、隱藏特定的處理程序,以及使用名為FUD Crypters的工具繞過防毒軟體偵測等。

【漏洞與修補】

Ivanti修補旗下端點裝置管理系統重大漏洞

1月4日裝置管理解決方案業者Ivanti發布資安公告,指出旗下的Endpoint Manager(EPM)存在重大漏洞CVE-2023-39336,攻擊者若是利用這項漏洞,且能夠存取目標組織的內部網路的情況下,就有機會進行SQL注入攻擊,而能在無須通過身分驗證的情況下執行任意的SQL查詢及接收命令,從而控制執行EPM代理程式的端點電腦。

假如企業組織架設EPM核心伺服器的過程中,搭配的資料庫軟體是SQL Express,攻擊者有可能遠端在核心伺服器上執行任意程式碼(RCE)。此漏洞的CVSS風險評分為9.6,影響EPM 2022 SU4以前的版本。

【攻擊與威脅】

密碼管理業者LastPass強制所有用戶設置12個字元的主密碼

為了強化帳號安全,密碼管理業者LastPass宣布,自2024年1月起,他們會陸續要求所有使用者的主密碼(Master Password)必須採用12個以上的字元,同時應該實踐良好的密碼設置措施,例如:包含大、小寫英文字母、數字、特殊字元,或是避免將個人資訊、連續字元及字母當作密碼等。

該公司最早在2018年就建議使用者將主密碼設置12個以上字元長度,但直到2023年4月,才強制要求新用戶及變更密碼的使用者必須這麼做,而到了今年,他們會對於所有未符合上述規範的免費及付費的個人用戶,以及企業用戶,寄送通知信要求更換強式密碼,預計在1月底完成通知。

2024-01-09

2024-01-09