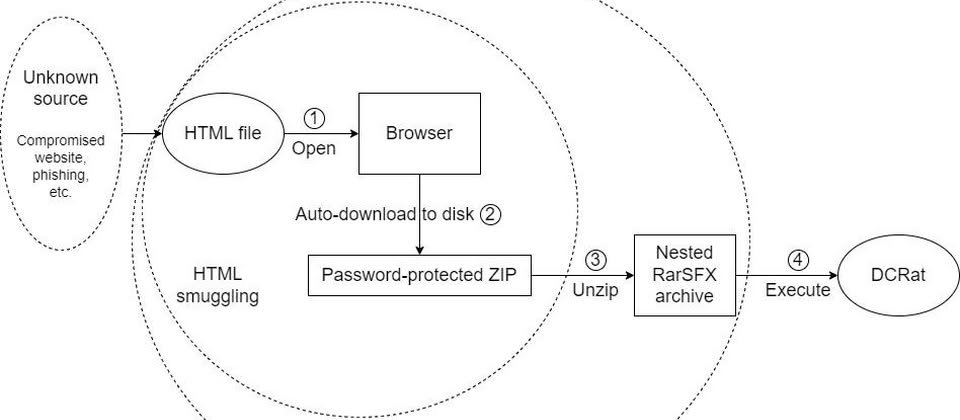

自2018年出現的RAT木馬程式Dark Crystal RAT(簡稱DCRat),具備竊取機密資訊、執行Shell命令、側錄鍵盤輸入的內容等功能,開發者以租用型式(Malware as a Service,MaaS)提供駭客運用,如今在最新一波攻擊行動裡,駭客結合了HTML偷渡(HTML Smuggling)手法來進行散布。

資安業者Netskope揭露鎖定俄語使用者的DCRat攻擊行動,駭客設置冒牌的HTML網頁,假借提供TrueConf和VK Messenger等應用程式的名義,引誘使用者上當。但究竟駭客如何讓受害者接觸這些冒牌網頁?研究人員表示不清楚。

值得留意的是,一旦使用者存取這些網頁,瀏覽器就會逕自下載受到密碼保護的ZIP壓縮檔。而駭客則在網頁上提供密碼,若是使用者依照指示開啟,電腦就有可能感染DCRat。

究竟壓縮檔的內容為何?研究人員指出是偽裝成安裝程式的RAR自解壓縮檔(SFX),而這個執行檔當中,又包含批次檔及另一個受到密碼保護的RAR自解壓縮檔。

研究人員指出,駭客利用含有密碼的壓縮檔而能成功迴避偵測,因為他們將ZIP檔上傳惡意軟體分析平臺VirusTotal,結果沒有防毒引擎將其視為有害;但解開後無密碼保護的RAR自解壓縮檔卻不然,72個引擎有49個將其視為有害。

2024-10-01

2024-10-01