針對先前發生一連串的郵件雲端服務與郵件安全閘道資安事故,廖長健說明電子郵件為何成為駭客想要攻入的目標。

理由是電子郵件是最容易經手處理各種資訊的重要管道,所傳遞的內容未必很機密,但是,攻擊者可以透過郵件了解很多組織的脈絡,以及最近關切的事情,有了這些資訊,能夠進行很多的社交工程,設計出能夠欺騙使用者的東西,所以,攻擊郵件閘道、郵件系統是全世界駭客最喜歡做的事情,而過去這幾個月以來,許多廠商都中招,也包含網擎資訊。

他們之所以被盯上,廖長健認為,可能因為攻擊者的最終目標是大型金控公司、一級政府單位、重要的醫院,或是關鍵區域設施,但因為這些企業與機構不斷強化資安,所以駭客不容易攻進單位內部,於是攻擊者把腦筋動到供應商,開始從合作的系統整合廠商、IT維運廠商、軟體供應商著手,希望從中找到破口。除此之外,企業與廠商使用的IT產品與服務,如果本身整合第三方提供的軟硬體元件,像是PHP、Java,以及一些工具,或是攻擊者得知目標單位所用的Linux作業系統版本,有個資安漏洞,而這些歹徒可能就會直接攻擊這些第三方元件,就能夠滲透到供應商內部,最後,並且透過遭駭廠商,而得以侵入企業IT環境。

基於上述理由,企業與組織不只是自己要防得好,利害關係人也要守好,因為攻擊是非常多面向的。廖長健表示,對於網擎資訊而言,在供應鏈攻擊的對象當中,他們成為駭客目標的可能原因,一方面在於本身扮演供應商、解決方案公司的角色,另一方面是本身採用第三方軟體元件,駭客從這個層面尋找漏洞、乘虛而入,後續這些存在漏洞濫用風險,甚至已被滲透或竄改的元件,若不慎被包入網擎的軟體產品或雲端服務,就可能成為破口。因此,他們必須要做到許多防護,而且持續提升資安。

而在實際資安事故的因應能力上,廖長健表示,今年截至目前為止,網擎總共發出9次資安通報,其中有60%是低風險漏洞,多為跨站指令碼(XSS)類型的弱點,40%為高風險漏洞,而在這些弱點中,專屬於網擎產品本身的漏洞占了一半,其餘是他牌郵件伺服器或郵件安全閘道共通的弱點:第三方元件的問題。

廖長健提到此事,顯然是為了藉機駁斥市場傳言,他強調,網擎產品本身的高風險漏洞只占20%,而且,很多都是他們主動發現、主動更新的。

難阻止駭客取得產品,從中可研究本體與第三方元件弱點

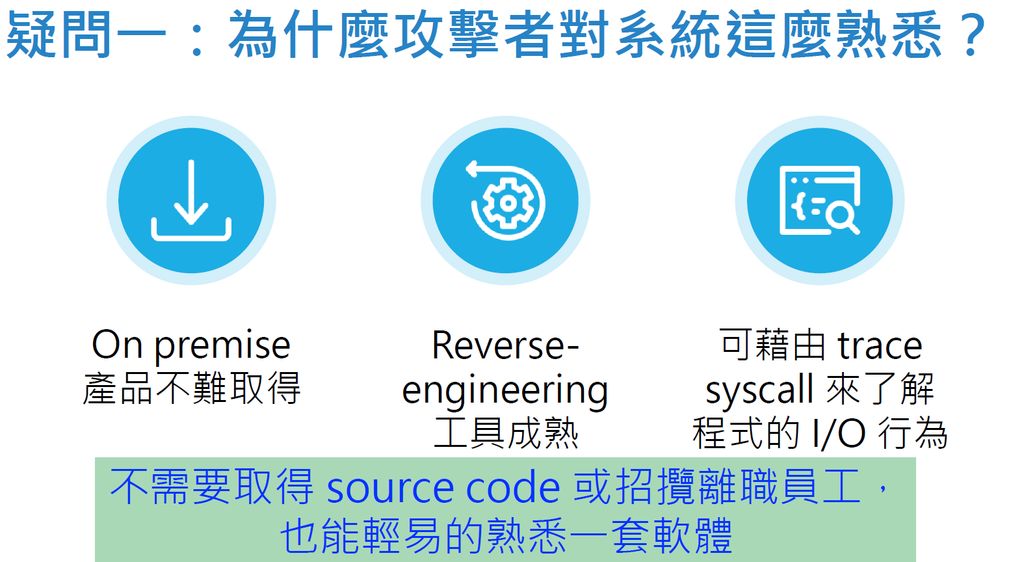

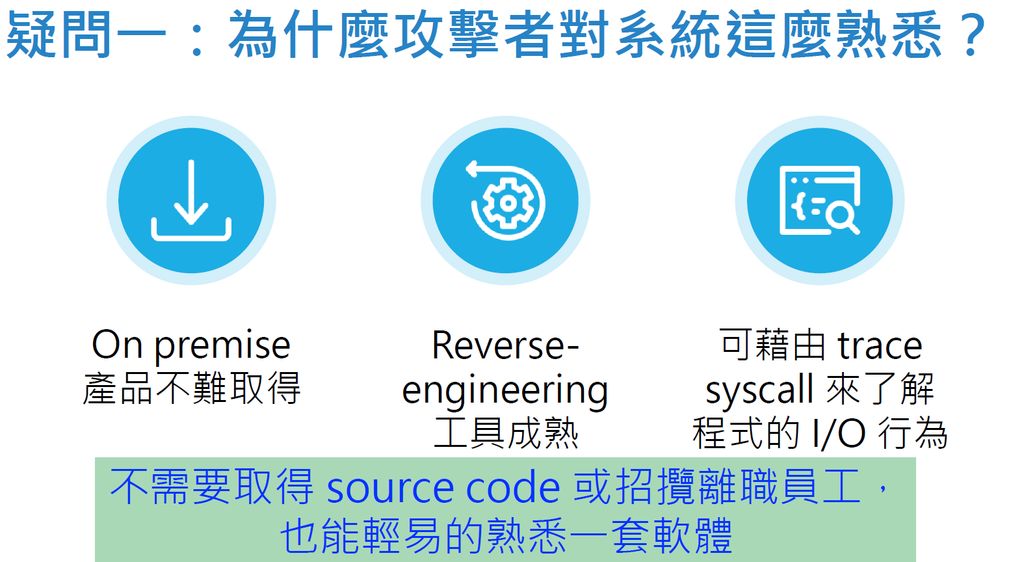

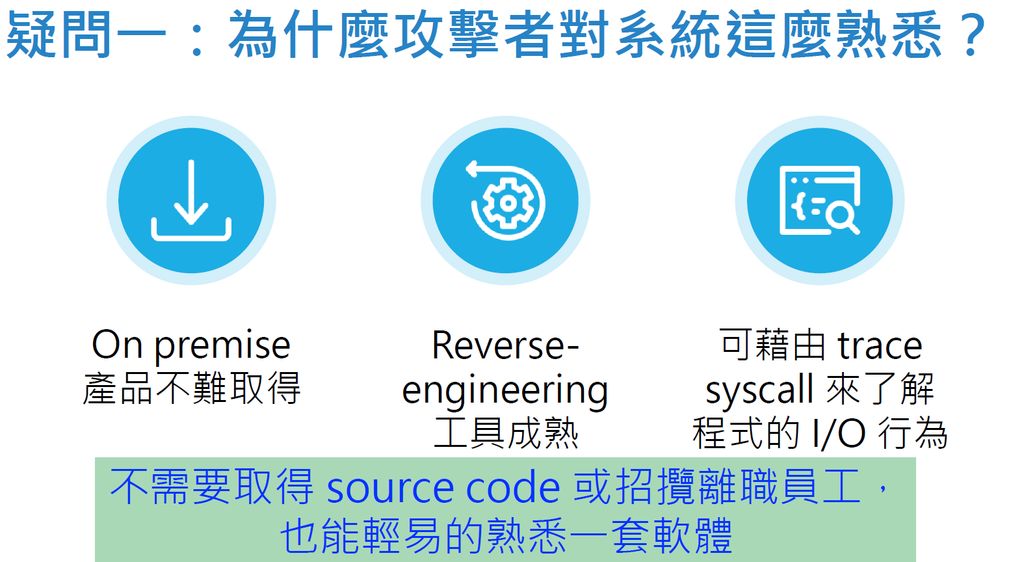

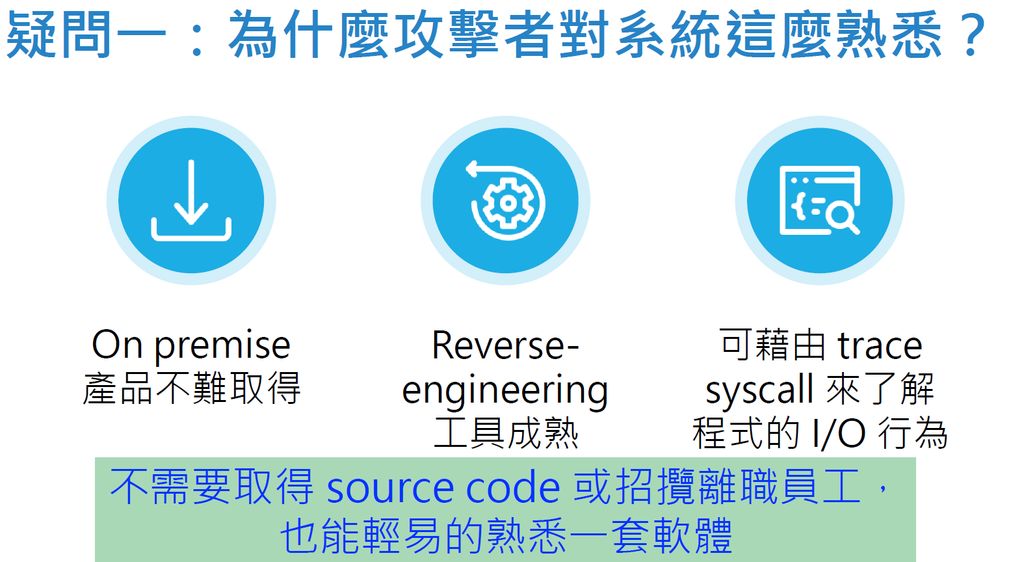

面對外界質疑攻擊者為何熟悉網擎的系統,廖長健無奈地解釋軟體開發商目前面臨的產品資安挑戰局面,相當嚴峻。

他說,現在想要拿到軟體產品的原始碼不難,無須透過內部人員或離職員工洩漏。首先,對於商用軟體廠商而言,可經由許多管道申請測試版與操作文件,例如,發出電子郵件或透過經銷商索取,網擎過去都有盡力把關,但仍無法完全杜絕;攻擊者一旦取得套裝軟體,即可設置測試環境,查看當中使用的第三方元件與版本,此處若具有已知漏洞,他們能就設計出可濫用此漏洞的檔案進行滲透。

第二個取得原始碼的方式,是經由逆向工程反組譯而成。網擎的經驗是接到資安廠商的通報,他們在長期監測國家級駭客攻擊活動的過程中,發現網路釣魚信件涉及的惡意程式,命名與網擎資訊的英文名稱Openfind有關,因此他們經由某種管道取得網擎的程式進行逆向工程,而在該公司的通報是以他們剖析出來的原始碼,指出網擎某款軟體存在的資安漏洞,所以有可能被駭客利用。廖長健表示,雖然資安廠商以此種方式取得的原始碼,變數名稱與網擎這個產品所用的不同,但程式邏輯是接近的,就能根據這些資訊推斷弱點所在。因此,對於軟體開發廠商而言,在用戶端環境執行的已編譯的雙位元檔,如果本身沒有加上嚴密防護,具有足以抵抗逆向工程的能力,程式原始碼是能夠被反組譯出來。而且,既然資安廠商能夠這麼做,其實,也代表駭客可以藉此找到可乘之機。

第三種探測產品使用間隙的方式,也是在測試環境安裝套裝軟體之後能進行的,那就是從作業系統層級的處理程序追蹤,以Linux環境而言,可經由strace的指令查看目前各個應用程式使用的系統呼叫,進行逐步分析,了解每支處理程序開啟的檔案與檔案所在位置,或是連接的網址,有了這些資訊,攻擊者能夠考量惡意軟體酬載適合置入的方式與途徑,找到能夠偷偷夾帶或呼叫的管道,然後再將這些內容放到指定位置、伺機而動。

國家級駭客手法更專精、能組合多個弱點,又能自動打擊,令人防不勝防

關於臺灣軟體供應商之所以無法擋住國家級駭客攻擊,除了人力規模懸殊與具有強烈動機的落差,廖長健認為有三個因素必須克服。首先,國家級駭客滲透手法更為高超,而且是持續、專精投入研究攻擊目標的弱點;第二是不只是利用單一、嚴重度高的弱點,攻擊者也懂得將多個低風險漏洞組合起來運用,形成具有高度危險的漏洞濫用手法;第三是打造工具,降低操作技術門檻之餘,駭客也能發動自動化攻擊,一口氣侵襲多個目標,營造「遍地開花」的現象,而非一步步滲透、投放惡意軟體、再進行後續的調度指揮,對於軟體供應商而言,如果產品資安沒有顧好,採用客戶越多,一旦遭遇這類攻擊,同時要處理的資安事件可能也會很多。

想要打造具有強大防護力的軟體產品,對於開發人員而言,有個先天的劣勢,那就是必須考量到運作效能而不能毫無限制地持續進行安全性處理。廖長健舉出的例子是JavaScript的過濾,為了避免遭到跨站指令碼的攻擊,軟體產品會過濾所有輸入的JavaScript,為了確保效能,會進行32次清洗,然而,對於攻擊者而言,當他們取得廠商的產品、建置使用環境之後,可以不厭其煩地循環測試,觀察究竟要過濾到多少次才停手,一旦他們找到這個處理上限,就可以設計出33層的惡意酬載,應付完32次指令碼過濾,下一次就能引發跨站指令碼攻擊,設法溜進軟體產品。

至於組合多個漏洞的做法,廖長健提到的一種模式,是設法讓輸入夾帶的惡意酬載躲過第一道檢查,而順利進到內部儲存的設定檔,而且攻擊者知道檔案存放位置,當另一支程式載入這個設定檔時,開發人員可能以為這是內部資料而疏於檢查,執行之後觸發惡意酬載要做的事情、拿到系統權限,甚至形成命令注入攻擊(command injection)。

基於上述提及的軟體產品資安態勢,廖長健認為,作為防禦方,要有三個基本的前提。首先,攻擊者已有產品完整實驗環境,也就是前面提到,可透過合法管道、冒名欺瞞等方式,下載測試版。第二,攻擊者可以輕易找到目標伺服器,如果有鎖定的對象,對方要掌握這些IT基礎架構的所在位置,並不困難。

第三,攻擊者已有目標環境的使用者帳號。由於在不同線上服務與系統使用重複密碼的情形相當普遍,再加上網站資料外洩事件頻傳,以及在公共場所上網卻沒用VPN防護等情況,導致帳密被側錄,駭客都有能力取得這些帳密,廖長健表示,我們要假設當攻擊者手上有使用者帳密的時候,產品資安還能防得住。

2024-09-23

2024-09-23