一旦使用者執行CrowdStrike Falcon.exe,電腦就會進行解壓縮作業,呼叫以Python程式語言打造的竊資軟體Connecio。此竊資軟體會收集電腦系統資訊、多種瀏覽器資料,以及系統的外部IP位址資訊。

而這款竊資軟體取得與C2連線資訊的方式,是向特定的Pastebin網址取得C2伺服器組態,並藉由SMTP郵件帳號,外傳竊得的資料。

針對加密貨幣錢包的部分,這些駭客疑似藉由剪貼簿挾持的方式進行,並使用Python程式庫來控制受害電腦的剪貼簿。他們藉由特定的錢包網址特徵進行比對、置換,來盜取受害者的加密貨幣資產。

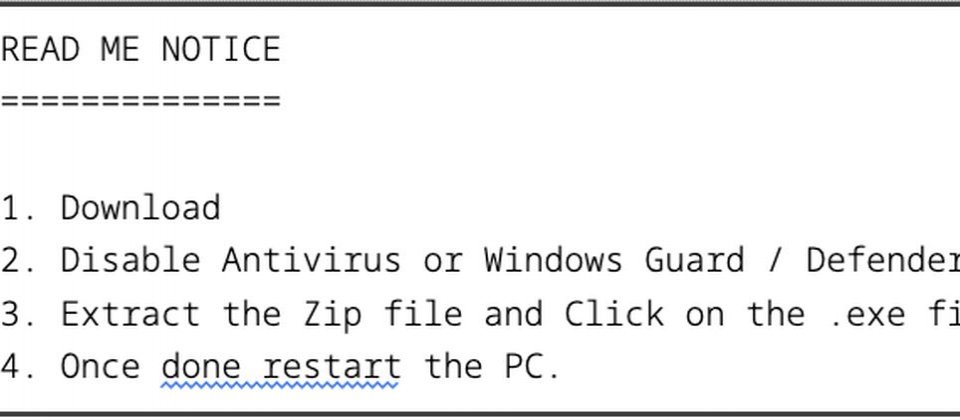

事隔一天,研究人員發現另一起竊資軟體攻擊行動,這回是惡名昭彰的Lumma Stealer(也有人稱為LummaC2),他們發現網釣網域crowdstrike-office365[.]com,假冒該資安業者的名義散布惡意ZIP及RAR壓縮檔,內含MSI安裝檔,一旦執行,電腦就會載入竊資軟體。

他們特別提及這個網域的註冊時間,是在大當機事故發生之後(23日),顯然是針對這起事故而來,再者,攻擊者的身份,研究人員懷疑是6月藉由垃圾郵件轟炸及語音釣魚(vishing)手法,散布Lumma Stealer的駭客所為。

若是使用者不慎下載並執行MSI安裝程式,電腦就會載入RAR自解壓縮檔plenrco.exe,並解開、執行以NSIS封裝打包的安裝程式SymposiumTaiwan.exe,從而在受害電腦部署經過CypherIt打包的竊資軟體。

2024-07-25

2024-07-25