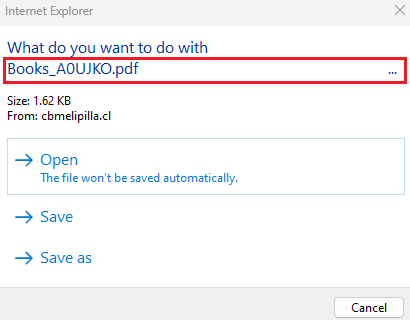

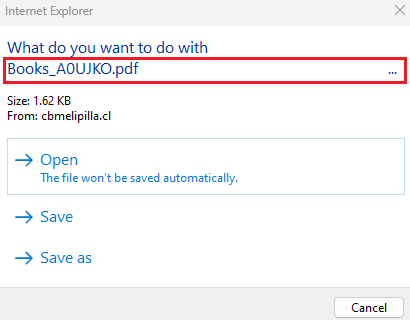

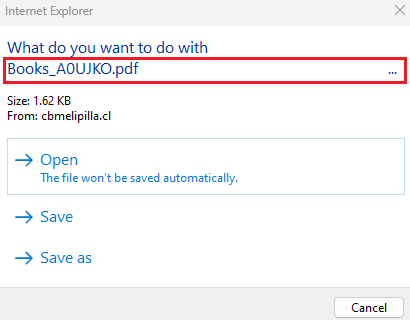

另一方面,駭客也指定這個URL檔案使用的圖示,是Edge執行檔裡的PDF檔案圖示資源,如此一來,使用者就很容易誤以為他們開啟的是PDF檔案。

一旦使用者執行這個URL檔案,IE就會顯示下載PDF檔案的警示視窗,但若是依照指示開啟,電腦卻會顯示詢問是否透過HTML應用程式主機(HTML Application Host)執行。使用者要是忽略上述的警示訊息點選允許執行,電腦將會下載惡意HTA檔案並執行,從而觸發漏洞。

為何實際上是存取HTA檔案,但使用者卻看到是要求下載PDF檔案的訊息?原因在於攻擊者在.PDF之後加入許多無法輸出的字元,導致使用者很可能以為自己將要存取PDF檔案而直接忽略相關警告。

而對於駭客實際的攻擊行動,上述的部落格文章並未提及。但Check Point研究小組經理Eli Smadja透露,他們至少看到兩起攻擊行動,其中有人利用上述漏洞散布名為Atlantida的竊資軟體。

他們在今年5月中旬,發現使用Atlantida的駭客利用這項漏洞。這些駭客入侵含有弱點的WordPress網站,然後透過HTA及PowerShell檔案從事攻擊,最終在受害電腦植入竊資軟體。這波攻擊行動的主要目標,是土耳其及越南的使用者。

2024-07-11

2024-07-11